National Institute of Standards and Technology (NIST) Yhdysvalloissa on tuotettu puitteet, jotka auttavat organisaatioita yhdenmukaistamaan kyberturvallisuuden puolustussuunnitelmansa ja suojaamaan infrastruktuuria kyberrikollisuuden uhalta.

NIST Cyber Security tarjoaa yksityisen sektorin organisaatioille politiikan ja valvontakehyksen, joka auttaa estämään tietoverkkorikollisten hyökkäyksiä ja havaitsemaan hyökkäyksiä, jotka pääsevät niihin.

Seuraavassa videossa National Institute of Standards and Technology selittää lisää NIST-kehyksen alkuperäisestä tavoitteesta, sen taustalla olevista standardeista, ohjeista ja parhaista käytännöistä.

Emme voi ajatella yhtäkään yritystä, jonka palvelu voisi pitää kynttilän ISMS.onlinelle.

- Kansallinen standardointi- ja teknologiainstituutti tunnetaan lyhenteellä NIST. Tämä on ei-sääntelyviranomainen, joka on luotu edistämään innovaatioita ja edistämään teollisuuden kilpailukykyä tieteen, tekniikan ja teknologian aloilla.

NIST:n ensisijainen tehtävä on luoda parhaita käytäntöjä organisaatioille ja valtion virastoille. Näiden tietoturvastandardien tarkoituksena on parantaa valtion virastojen ja yksityisten yritysten turvallisuusasentoa, jotka käsittelevät valtion tietoja.

NIST Cybersecurity Framework (CSF) on joukko ohjeita ja parhaita käytäntöjä, jotka on suunniteltu auttamaan organisaatioita parantamaan kyberturvallisuusstrategioitaan, jotka NIST on kehittänyt.

Viitekehyksen tavoitteena on standardoida kyberturvallisuuskäytännöt, jotta organisaatiot voivat käyttää yhtä tai yhtenäistä lähestymistapaa suojautuakseen kyberhyökkäyksiä vastaan.

Useimpien organisaatioiden ei tarvitse noudattaa NIST-yhteensopivuutta, vaikka se on heille suositeltavaa. Yhdysvaltain liittovaltion virastojen on noudatettava NIST-standardeja vuodesta 2017 lähtien, koska NIST on itse osa Yhdysvaltain hallitusta.

Liittovaltion hallituksen kanssa työskentelevien alihankkijoiden ja urakoitsijoiden on noudatettava NIST-turvastandardeja. Jos urakoitsijalla on aiemmin ollut NIST-vaatimusten noudattamatta jättäminen, hän on vaarassa jäädä valtion sopimusten ulkopuolelle tulevaisuudessa.

NIST-ohjeet voivat auttaa pitämään järjestelmäsi suojassa haitallisilta hyökkäyksiltä ja inhimillisiltä virheiltä. Kehyksen noudattaminen auttaa organisaatiotasi täyttämään vaatimukset Sairausvakuutuksen siirrettävyyttä ja vastuullisuutta koskeva laki (HIPPA) ja Federal Information Security Management Act (FISMA), jotka ovat pakollisia määräyksiä.

Organisaatiot noudattavat NIST-yhteensopivuutta alan standardina sen tuomien etujen vuoksi. NIST-kulttuuri on elintärkeää yksityisille yrityksille tiedonkäsittelyn ymmärtämisen parantamiseksi.

ISMS.online tekee ISMS:n määrittämisestä ja hallinnasta niin helppoa kuin mahdollista.

Sekä NIST:llä että kansainvälisellä standardointijärjestöllä (ISO) on alan johtava lähestymistapa tietoturvaan. NIST Cybersecurity Frameworkia verrataan yleisemmin ISO 27001:een, joka on tietoturvan hallintajärjestelmä (ISMS).

Molemmat tarjoavat puitteet kyberturvallisuusriskien hallintaan. NIST CSF -kehys on helppo integroida organisaatioon, joka haluaa noudattaa ISO 27001 -standardeja.

Valvontatoimenpiteet ovat hyvin samankaltaisia, määritelmät ja koodit ovat hyvin samankaltaisia eri kehysten välillä. Molemmissa viitekehyksessä on yksinkertainen sanasto, jonka avulla voit kommunikoida selkeästi kyberturvallisuusasioista.

Riskin maturiteetti, sertifiointi ja kustannukset ovat joitakin eroja NIST CSF:n ja ISO 27001:n välillä.

Jos olet kyberturvallisuuden kehittämisen alkuvaiheessa riskienhallintasuunnitelma tai yrittää lieventää aikaisempia epäonnistumisia, NIST CSF voi olla paras valinta. ISO 27001 on hyvä valinta kypsälle organisaatiolle, joka etsii maailmanlaajuisesti tunnustettua kehystä.

ISO 27001 tarjoaa sertifioinnin kolmannen osapuolen auditoinnilla, joka voi olla kallista, mutta voi parantaa organisaatiosi mainetta yrityksenä, johon sijoittajat voivat luottaa – NIST CSF ei tarjoa tällaista sertifikaattia.

NIST CSF on saatavilla ilmaiseksi, kun taas ISO 27001 veloittaa pääsystä niiden dokumentaatioon – aloittava yritys saattaa haluta käynnistää kyberturvallisuusriskinhallintaohjelmansa NIST Cyber Security Frameworkin avulla ja tehdä sitten suuremman investoinnin prosessiin, kun ne skaalautuvat. ISO 27001:n kanssa.

Suosittelisin ehdottomasti ISMS.onlinea, sillä se tekee ISMS:n määrittämisestä ja hallinnasta niin helppoa kuin mahdollista.

ISMS.online säästää aikaa ja rahaa

Hanki tarjousSe, mikä sopii yrityksellesi, riippuu kypsyydestä, tavoitteista ja erityisistä riskinhallintatarpeista. ISO 27001 on hyvä valinta kypsille organisaatioille, jotka kohtaavat ulkoista painetta sertifioida.

Organisaatiosi ei ehkä ole vielä valmis investoimaan ISO 27001 -sertifiointimatkaan tai ehkä siinä vaiheessa, että se hyötyisi NIST-kehyksen tarjoamasta selkeästä arviointikehyksestä.

NIST CSF -kehys voi olla vahva lähtökohta ISO 27001 -sertifiointimatkallesi organisaatiosi kypsyessä.

Riippumatta siitä, oletko aloittamassa NIST CSF:llä tai kasvatessasi ISO/IEC 27001:n avulla, ennakoiva ja tehokas tietoturvan hallintajärjestelmä auttaa sinua saavuttamaan organisaation vaatimustenmukaisuuden.

Kehyksen korkein abstraktiotaso on Viisi ydintoimintoa. Ne ovat kehyksen ytimen perusta, ja kaikki muut elementit on järjestetty niiden ympärille.

Katsotaanpa tarkemmin NIST Cybersecurity Frameworkin viittä toimintoa.

Tunnistustoiminto voi auttaa kehittämään organisaation ymmärrystä kyberturvallisuusriskien hallitsemiseksi järjestelmiin, ihmisiin, omaisuuteen, tietoihin ja ominaisuuksiin.

Yrityksen vedonlyönnin ymmärtämiseksi organisaatio voi keskittyä ja priorisoida ponnistelunsa sen mukaisesti riskienhallintastrategia ja liiketoiminnan tarpeet, kriittisiä toimintoja tukevien resurssien ja niihin liittyvien kyberturvallisuusriskien vuoksi.

Suojaa-toiminto hahmottelee sopivat suojatoimenpiteet kriittisen infrastruktuurin palveluiden toimittamisen varmistamiseksi. Suojaustoiminnon avulla on mahdollista rajoittaa tai hillitä mahdollisen kyberturvallisuustapahtuman vaikutuksia.

Sopivat toiminnot kybertapahtuman esiintymisen tunnistamiseen määritellään Detect-toiminnolla. Detect-toiminto mahdollistaa kyberturvallisuustapahtumien oikea-aikaisen havaitsemisen.

Vastaustoimintoon on sisällytetty asianmukaisia toimia tunnistetun kyberturvallisuushäiriön suhteen. Vastaustoiminto auttaa tukemaan kykyä hillitä mahdollisen kyberturvallisuushäiriön seurauksia.

Palautustoiminto tunnistaa toimet, joilla ylläpidetään kestävyyssuunnitelmia ja palautetaan palvelut, joihin kyberturvallisuushäiriö vaikuttaa. Palautustoiminto auttaa palautumaan oikea-aikaisesti normaaliin toimintaan kyberturvallisuushäiriön seurausten vähentämiseksi.

Näiden viiden toiminnon noudattamista suositellaan parhaana käytäntönä, koska ne eivät sovellu vain kyberturvallisuusriskien hallintaan, vaan riskienhallintaan kokonaisuudessaan.

Aloimme käyttää laskentataulukoita ja se oli painajainen. ISMS.online-ratkaisulla kaikki kova työ tehtiin helpoksi.

Organisaation aste kyberturvallisuusriskien hallintakäytännöissä on viitekehyksessä määritellyt ominaisuudet kutsutaan tasoksi.

Taso 1 – taso 4 kuvaa kasvavaa kurinalaisuutta ja sitä, kuinka hyvin kyberturvallisuusriskipäätökset integroituvat laajempiin riskipäätöksiin. Kuinka paljon organisaatio jakaa ja vastaanottaa kyberturvallisuustietoja ulkopuolisilta osapuolilta.

Tasot eivät välttämättä edusta kypsyyttä; organisaation tulee päättää haluttu taso.

Yritysten tulee varmistaa, että valittu taso täyttää organisaation tavoitteet, vähentää kyberturvallisuusriskiä organisaation hyväksyttäville tasoille ja on toteutettavissa.

Varaa räätälöity käytännönläheinen istunto tarpeidesi ja tavoitteidesi mukaan.

ISMS.online voi tarjota sinulle alustan auttaaksemme sinua saavuttamaan standardin

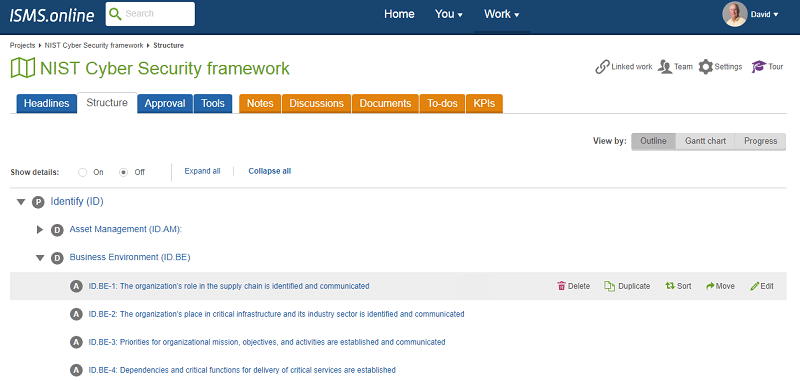

Jokainen NIST Cyber Securityn osa on yksityiskohtainen suojatussa alustassa, mikä tekee siitä helposti seurattavan.

Tämä vähentää työtaakkaasi, kustannuksiasi ja stressiä, kun et tiedä, oletko tehnyt kaiken oikein.

Profiilit ovat organisaation vaatimusten ja tavoitteiden, riskinottohalukkuuden ja resurssien erityinen kohdistaminen puiteohjelman ytimessä haluttuun tulokseen.

Profiilit voivat tunnistaa mahdollisuuksia parantaa kyberturvallisuuden asentoa vertaamalla "nykyistä" profiilia "kohdeprofiiliin".

Profiilien avulla kyberturvallisuuskehystä parannetaan palvelemaan liiketoimintaa parhaiten. Kehys on vapaaehtoinen, joten sille ei ole olemassa oikeaa tai väärää tapaa.

Nykytilan profiilin luomiseksi organisaation on kartoitettava kyberturvallisuusvaatimukset, tehtävän tavoitteet, toimintatavat ja nykyiset käytännöt. Niiden on kartoitettava kehyksen ytimen alaluokkia.

Vaatimuksia ja tavoitteita voidaan verrata organisaation nykytila saada ymmärrystä aukoista.

Näiden profiilien luomisen ja aukkoanalyysin avulla voidaan luoda priorisoitu toteutussuunnitelma. Prioriteetti, aukon koko ja arvioidut kustannukset korjaavat toimenpiteet auta suunnittelemaan ja budjetoida organisaatiosi kyberturvallisuuden parantamiseen.

NIST SP 800-53 tunnetaan nimellä National Institute of Standards and Technology Special Publication 800-53, Security and Privacy Controls for Federal Information Systems and Organisation.

Se perustettiin kannustamaan ja auttamaan innovaatioita ja tiedettä edistämällä ja ylläpitämällä alan standardeja.

NIST SP 800-53 on joukko ohjeita ja standardeja, jotka auttavat liittovaltion virastoja ja urakoitsijoita täyttämään kyberturvallisuusvaatimukset. Erikoisjulkaisu 800-53 käsittelee liittovaltion tietojärjestelmien ja yritysten turvatoimia tai suojatoimia.

NIST SP 800-171 on kehys, joka hahmottaa vaaditut turvallisuusstandardit ja -käytännöt ei-liittovaltion organisaatioille, jotka käsittelevät Kontrolloitu luokittelematon tieto (CUI) verkostoissaan.

Se julkaistiin ensimmäisen kerran kesäkuussa 2015, ja se sisälsi joukon uusia standardeja, jotka otettiin käyttöön kyberturvallisuuden sietokyvyn vahvistamiseksi sekä yksityisellä että julkisella sektorilla. Se tunnetaan myös nimellä NIST SP 800-171, ja se tuli täysimääräisesti voimaan 31. joulukuuta 2017. Uusin versio, joka tunnetaan nimellä "versio 2", julkaistiin helmikuussa 2020.

NIST SP 800-207 on National Institute of Standards and Technologyn (NIST) kattava julkaisu, joka antaa ohjeita kyberturvallisuuden eri näkökohdista. Se kattaa laajan valikoiman aiheita, mukaan lukien kyberturvallisuuskehyksen kehittäminen, ZTA (Zero Trust Architecture) -arkkitehtuurin käyttöönotto, pilvitekniikan turvallisuusvaatimukset, kansallisten turvallisuussertifikaattien turvallisuus, identiteetin varmistusprosessin toteuttaminen, todennus ja digitaalisen elinkaarihallinnan henkilöllisyydet ja salaustoimintojen käyttö henkilökohtaisten tunnistetietojen (PII) suojaamiseen.

Asiakirja sisältää yksityiskohtaiset vaiheet organisaation erityistarpeisiin räätälöidyn kyberturvallisuuskehyksen luomiseksi sekä ohjeita sen toteuttamiseen ja ylläpitoon. Siinä hahmotellaan ZTA-järjestelmän periaatteet ja komponentit sekä kuinka arvioida organisaation turvallisuusasentoa. Se tarjoaa myös joukon turvatarkastuksia ja parhaita käytäntöjä ZTA-järjestelmän käyttöönottamiseksi.

Pilvipalveluiden osalta se hahmottelee tietoturvakontrollit ja -prosessit, jotka organisaatioiden tulee ottaa käyttöön suojatakseen pilvipohjaisia järjestelmiään ja tietojaan. Se opastaa pilvipalvelujen turvallisuuden arvioinnissa ja pilviturvastrategian kehittämisessä.

Julkaisussa on myös ohjeita kansallisten turvallisuusvarmenteiden myöntämiseen, hallintaan ja käyttöön sekä varmenneviranomaisten ja varmenteiden haltijoiden rooleihin ja vastuisiin. Siinä määritellään henkilöllisyyden todentamisen vaatimukset, mukaan lukien identiteetin varmistusmenetelmien, -tekniikoiden ja -palvelujen käyttö.

Lisäksi se antaa ohjeita digitaalisten identiteettien todentamiseen ja elinkaaren hallintaan, mukaan lukien monitekijätodennuksen, riskiperusteisen todennuksen ja liitetyn identiteetin hallinnan käyttö. Se tarjoaa myös ohjeita salausohjaimien käyttöön henkilökohtaisten tunnistetietojen suojaamiseen.

NIST laatii perusprotokollan, jota yrityksille on noudatettava, kun ne haluavat noudattaa tiettyjä määräyksiä, kuten HIPAA ja FISMA.

On tärkeää muistaa, että NIST:n noudattaminen ei takaa täydellistä tietojesi turvallisuutta. NIST kehottaa yrityksiä inventoimaan kyberomaisuutensa käyttämällä arvopohjaista lähestymistapaa löytääkseen arkaluontoiset tiedot ja priorisoidakseen suojaustoimia sen ympärillä.

NIST-standardit perustuvat useiden turvallisuusasiakirjojen, organisaatioiden ja julkaisujen parhaisiin käytäntöihin, ja ne on suunniteltu kehykseksi liittovaltion virastoille ja ohjelmille, jotka vaativat tiukkoja turvatoimia.

Se auttaa ohjaamaan käyttäytymistämme positiivisella tavalla, joka toimii meille

& kulttuuriamme.