Miksi tarvitset ISO 27001?

ISO 27001:2022 -sertifikaatti takaa asiakkaille, kumppaneille ja muille sidosryhmille, että yrityksesi tietoturvainfrastruktuuri vastaa heidän odotuksiaan.

ISO 27001 on tietoturvallisuuden hallintajärjestelmän (ISMS) kansainvälisesti tunnustettu parhaiden käytäntöjen viitekehys ja yksi suosituimmista tietoturvan hallintastandardeista maailmanlaajuisesti.

Tehokkaan tietoturvan hallintajärjestelmän puuttumisen kustannukset voivat olla korkeat – sekä taloudellisesti että maineeseen nähden. Standardi on kriittinen osa minkä tahansa organisaation tietoturvariskien hallintaprosessia, ja siitä on tullut olennainen osa monien organisaatioiden IT-hallinta-, riski- ja vaatimustenmukaisuusohjelmia (GRC).

ISO 27001:n edut

1) ISO 27001 auttaa sinua vähentämään tietoturva- ja tietosuojariskejä

Tietoturvariskit kasvavat jatkuvasti. Uudet tietomurrot nousevat otsikoihin joka päivä. Yhä useammat organisaatiot ymmärtävät, että huono infosec voi olla kallista, johtaapa se sitten heidän omien tai asiakkaidensa luottamuksellisten tietojen rikkomiseen.

Siksi monet organisaatiot ovat luomassa omia ISO 27001 -sertifioituja tietoturvan hallintajärjestelmiä tai ISMS-järjestelmiä.

Tehokas ISMS auttaa sinua saavuttamaan kaikki tietoturvatavoitteesi ja tuomaan muita etuja.

Ja mikä tahansa laajuus ja tyyppinen organisaatio valtion virastoista kaupallisiin yrityksiin voi käyttää ISO 27001 -standardia ISMS:n luomiseen.

Useat ISO 27001 -standardin vaatimuksista täyttävät myös GDPR:n ja tietosuojalain noudattamisen sekä lakisääteiset ja säädösvaatimukset, mikä antaa paljon paremman tietoturvan. ISO 27001 -standardin käyttöönotto osoittaa valvontaviranomaisille, että organisaatiosi suhtautuu hallussaan olevien tietojen turvallisuuteen vakavasti ja riskit tunnistettuaan on tehnyt niin paljon kuin on kohtuudella mahdollista niiden korjaamiseksi.

Riskienhallintaprosessisi on sekä vankka että helposti esitettävä. Se on myös erinomainen portti muihin ISO-hallintajärjestelmästandardeihin.

2) ISO 27001 säästää aikaa ja rahaa

Miksi kuluttaa paljon rahaa ongelman ratkaisemiseen (esimerkiksi asiakastietojen katoaminen, riskinarvioinnit, liiketoiminnan jatkuvuuden hallinta) kriisissä, kun siihen valmistautuminen maksaa murto-osan? ISO 27001 -sertifioidun tietoturvan hallintajärjestelmän avulla sinulla on kaikki tietoturvaloukkausten hallintasuunnitelmasi ja järjestelmäsi valmiina. Se on kustannustehokkain tapa suojata/pitää tietoomaisuutesi turvassa.

Perustat riskinhallintasuunnitelmasi vankkaan ja perusteelliseen riskinarviointiin. Jatkuvat sisäiset tarkastukset varmistavat, että ISMS-järjestelmäsi vastaa jatkuvasti kehittyvään digitaalisen rikollisuuden uhkaan uusilla tietoturvatekniikoilla ja tietoturvaohjauksilla. Ja meidän avullamme voit mitata tietoturvariskien hallintasijoituksesi sijoitetun pääoman tuottoprosenttia.

Vähennät myös myyntikustannuksiasi. Asiakkaat hakevat yhä enemmän varmuutta toimittajasuhteidensa tietoturvan hallinnan ja tietosuojan kyvyistä. Myyntiosastosi todennäköisesti todistaa niiden "tietopyyntöjen" määrän ja pituuden, joita he joutuvat säännöllisesti käsittelemään osana myyntiprosessia, ja kuinka ne kasvavat koko ajan. ISO 27001 -sertifikaatin saaminen minimoi tarvitsemasi yksityiskohdat, mikä yksinkertaistaa ja nopeuttaa myyntiprosessiasi.

3) ISO 27001 parantaa mainetta ja rakentaa luottamusta organisaatioon

On tarpeeksi huonoa, että tietojärjestelmäsi hakkeroidaan ja asiakastietojasi paljastetaan ja hyödynnetään. Pahinta on, kun uutiset tällaisesta rikkomuksesta alkavat levitä. Se voi vahingoittaa vakavasti mainettasi ja sen myötä tulostasi. ISO 27001 ISMS:n avulla olet tehnyt perusteellisen riskinarvioinnin ja luonut perusteellisen, käytännöllisen riskinhoitosuunnitelman. Siten sinulla on paremmat mahdollisuudet tunnistaa ja estää rikkomusriskit ennen kuin ne tapahtuvat.

Kuten monet asiat liiketoiminnassa, luottamus on välttämätöntä. Mutta sen osoittaminen, että akkreditoitu sertifiointielin on itsenäisesti tarkastanut tietoturvan hallintajärjestelmäsi (ISMS), vahvistaa tätä luottamusta. Asiakkaasi huomaavat nopeasti ja helposti, että se perustuu tiettyihin järjestelmäsuunnittelun periaatteisiin. Heidän ei tarvitse luottaa toimintojesi turvallisuuteen, koska voit todistaa, että olet täyttänyt asiaankuuluvat ISO-hallintajärjestelmästandardit.

Tietoturvan hallinta ISO 27001 -standardin avulla on enemmän kuin vain tietotekniikan suojaaminen ja tietomurtojen minimoiminen.

Standardi voi auttaa sinua:

- Suojaa kaikkea organisaatiosi immateriaaliomaisuudesta sen luottamuksellisiin taloustietoihin.

- Ota käyttöön määritellyt tietoturvakäytännöt, jotka auttavat sinua hallitsemaan prosesseja, mukaan lukien kulunvalvontakäytäntö, tietoliikenneturvallisuus, järjestelmien hankinta, liiketoiminnan jatkuvuuden suunnittelun tietoturvanäkökohdat ja monet muut.

- Varmista, että tietoturvahäiriöiden hallinta on huolellisesti suunniteltua ja todistettavasti tehokasta, jos ja kun kompromissi tapahtuu.

- Suorita ja tietoturvariskien arviointi- ja hallintatoimet selkeästi, käytännöllisesti ja läpinäkyvästi.

- Varmista, että keskeiset sidosryhmät ja muut kolmannet osapuolet ovat tietoisia infosec-toimenpiteistäsi, ovat yhteisymmärryksessä niiden kanssa ja tarvittaessa täysin noudattaneet niitä.

- Noudata tiettyjä alan määräyksiä tai asiaankuuluvien sääntelyelinten asettamia toimintatapoja.

- Suojaa työntekijöidesi ja asiakkaidesi henkilötiedot.

Hanki opas

ISO 27001 menestys

Kaikki mitä sinun tulee tietää saavuttaaksesi ISO 27001 ensimmäistä kertaa

Hanki ilmainen opasISO 27001:2022 vaatimukset ja säätimet

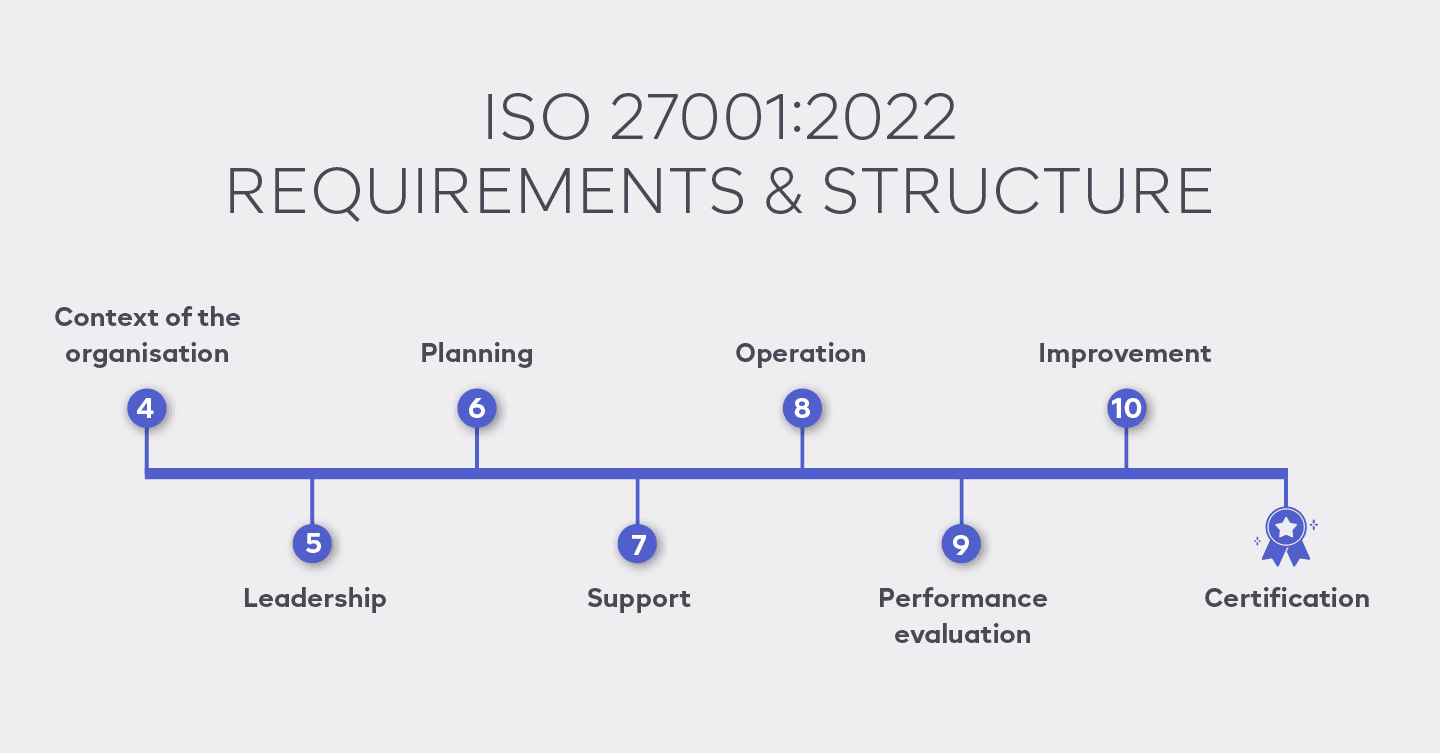

ISO 27001 -standardissa on määritelty kymmenen vaatimusta, mukaan lukien tietoturvaohjeet, vaatimukset, joiden tarkoituksena on suojata organisaation tietovarat katoamiselta tai luvattomalta käytöltä, sekä tunnustettuja keinoja osoittaa sitoutuneensa tietoturvan hallintaan sertifioinnilla.

Vaatimus 6.1.3 (Tietoturvariskien käsittely) määrittelee liitteen A, jossa määritellään ISO 27002:2022:sta johdetut kontrollit.

ISO 27001 sisältää myös riskinarviointiprosessin, organisaatiorakenteen, tietojen luokituksen, kulunvalvontamekanismit, fyysiset ja tekniset suojatoimenpiteet, tietoturvakäytännöt, -menettelyt, seuranta- ja raportointiohjeet.

Liite (S)L Selitetty

"Liite L" määrittelee yleisen hallintajärjestelmän ydinvaatimukset ja ominaisuudet. Tämä on kriittinen kohta. Yrityksesi johtamisjärjestelmä ulottuu tietoturvaa pidemmälle.

Vaikka ISO 27001:n painopiste on tietoturvassa, standardi integroituu muihin ISO-standardeihin, jotka perustuvat ISO:n liitteeseen L, jolloin voit ottaa nämä standardit käyttöön kehittääksesi edelleen ja parantaaksesi yleistä hallintajärjestelmääsi myöhemmin. Niihin kuuluvat laadunhallinnan ISO 9001, liiketoiminnan jatkuvuuden hallinnan ISO 22301, yksityisyyden suojan ISO 227701 ja jopa 50 muuta ISO-standardia.

Vaikka emme ehdota, että tarkastelet näitä standardeja nyt, asia on, että se on mahdollista. Sinulla on "päivityspolku" ISO:ssa ja ISMS.onlinessa (Integrated Management System), joka ei vaadi pyörän keksimistä uudelleen, kun nostat sen toiselle tasolle.

ISO 27001:2013 & ISO 27001:2022 – Mitä eroa niillä on?

Käytännössä hyvin vähän on muuttunut vuosien 2013 ja 2022 ISO 27001 -tietoturvastandardien välillä lukuun ottamatta pieniä kosmeettisia kohtia ja lisävaatimuksia (9.3.1, 9.3.2, 9.3.3) ja tarkistettuja liitteen A valvontalaitteita, jotka liittyvät ISO 27002:2022 -standardiin. .

Siirtyminen uuteen standardiin

Organisaatioiden, jotka ovat jo saavuttaneet ISO 27001 -sertifioinnin, on siirryttävä uuteen versioon 31. lokakuuta 2025 mennessä. Tämä siirtymä edellyttää, että ne tarkistavat ja päivittävät nykyisen ISMS:nsä uusien vaatimusten mukaisiksi.

Yleiskatsaus ISO 27001:2022:ssa käyttöön otetuista muutoksista

ISO 27001: 2022 tuo mukanaan useita tarkennuksia ja ylimääräisiä sanamuotovaatimuksia. Nämä muutokset varmistavat, että standardi pysyy voimassa ja päivitetään uusimpien tietoturvakäytäntöjen mukaisesti.

Standardin uusi versio edellyttää, että organisaatiot varmistavat, että niiden hallintajärjestelmät ovat päivitettyjen vaatimusten mukaisia, ja tarkistavat kaikki standardin sanamuotoon tehdyt muutokset varmistaakseen, että ne ymmärtävät vaikutukset turvallisuudenhallintajärjestelmiinsä. Tämä sisältää muutoksia käytettyyn kieleen, mukautuksia rakenteeseen ja sisältöön sekä uusien lausekkeiden lisäämistä.

Liitteen A valvontalaitteiden uudelleenjärjestely ISO 27001 2022:ssa

Standardin ISO 27002:2022 julkaisun jälkeen 15. helmikuuta 2022 ISO 27001:2022 on mukauttanut liitteen A hallintalaitteet.

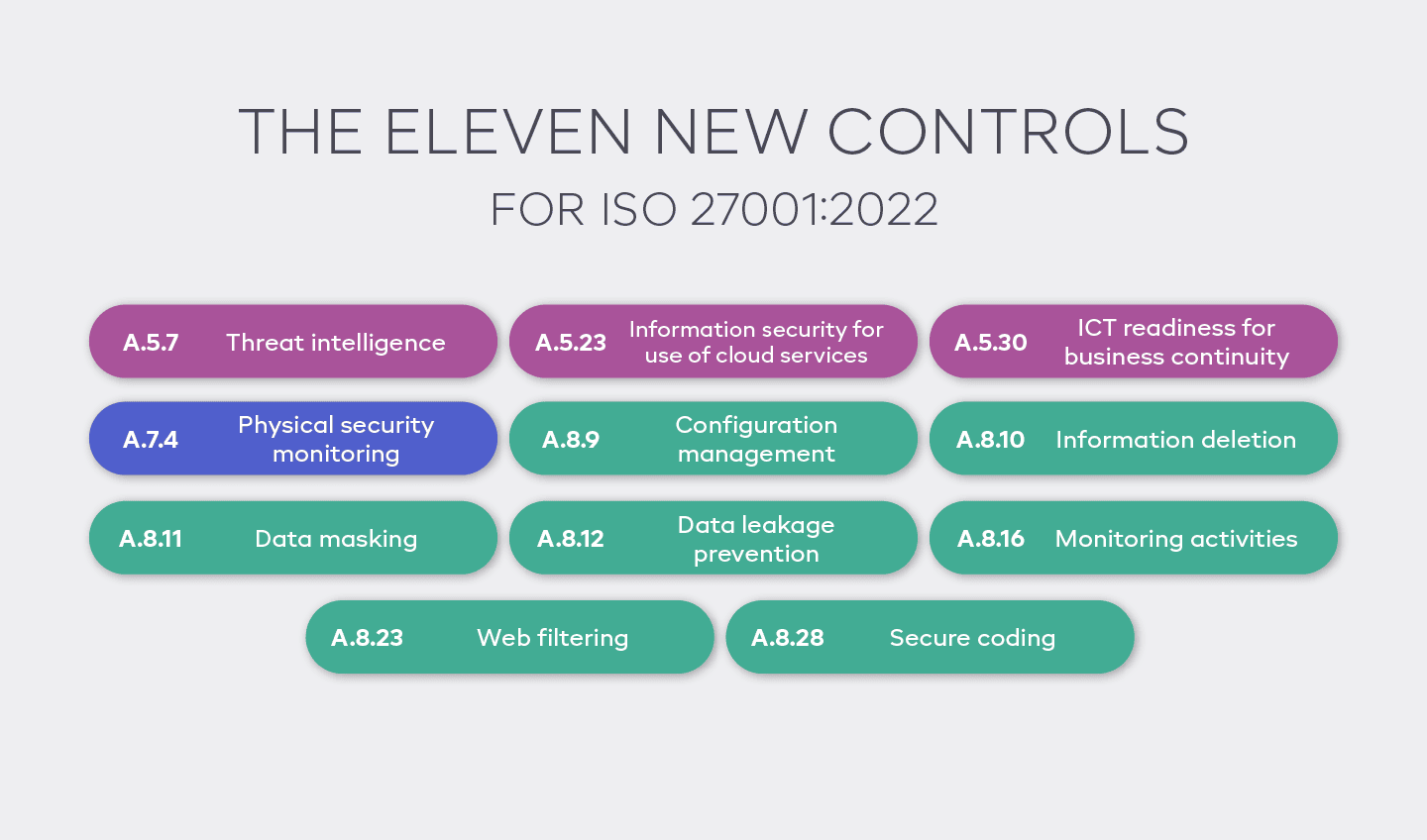

Standardin uusi versio perustuu 93 liitteen A ohjausobjektin tiivistettyyn joukkoon, mukaan lukien 11 uutta säädintä. Yhteensä 24 ohjausobjektia yhdistettiin kahdesta, kolmesta tai useammasta vuoden 2013 version suojausohjauksesta ja 58 ISO 27002:2013 -ohjausobjektia tarkistettiin vastaamaan nykyistä kyberturvallisuus- ja tietoturvaympäristöä.

Organisaatioiden tulee varmistaa, että niiden tietoturvan hallintajärjestelmä täyttää uudet vaatimukset ja että olemassa olevat kontrollit ovat ajan tasalla.

Tämän helpottamiseksi ISO 27002:2022 on muuttanut joidenkin olemassa olevien ohjausobjektien sanamuotoa ja lisännyt muita vaatimuksia. Lisäksi standardi edellyttää nyt organisaatioita arvioimaan tietoturvan hallintajärjestelmänsä suorituskykyä ja valvontatoimien tehokkuutta.

Ohjausluokat ja attribuutit

Liitteen A kontrollit on nyt ryhmitelty ryhmäluokkiin:

organisatorinen

Ihmiset

fyysinen

Teknologinen

Jokaiselle ohjausobjektille on lisäksi määritetty attribuutioluokitus. Jokaisessa ohjausobjektissa on nyt taulukko, jossa on joukko ehdotettuja attribuutteja, ja standardin ISO 27002:2022 liitteessä A on joukko suositeltuja assosiaatioita.

Niiden avulla voit nopeasti mukauttaa ohjausvalikoimasi yleisten alan kielten ja kansainvälisten standardien mukaan. Attribuuttien käyttö tukee työtä, jota monet yritykset jo tekevät riskinarviointinsa ja SOA:n puitteissa.

Esimerkiksi NIST- ja CIS-ohjaimien kaltaiset kyberturvallisuuskonseptit voidaan erottaa ja muihin standardeihin liittyvät toimintaominaisuudet voidaan tunnistaa.

11 Uudet liitteen A valvontalaitteet

11 uutta ohjausobjektia keskittyvät pilvipalveluihin, ICT-valmiuksiin liiketoiminnan jatkuvuuteen, uhkatietoihin, fyysisen turvallisuuden valvontaan, tietojen peittämiseen, tietojen poistamiseen, tietovuotojen ehkäisyyn, valvontatoimintoihin, verkkosuodatukseen ja suojattuun koodaukseen.

Uusi painopiste riskienkäsittelyprosesseissa

ISO 27001 2022 -standardissa on korostettu enemmän riskinkäsittelyprosesseja ja liitteen A valvontamenetelmien käyttöä. Päivitetty standardi edellyttää nyt, että organisaatiot harkitsevat neljää vaihtoehtoa riskien hallintaan: muokkaaminen, säilyttäminen, välttäminen ja jakaminen. Kaksi lisävaihtoehtoa mahdollisuuksien käsittelyyn on lisätty: tehostaminen ja hyödyntäminen. Standardi linjaa myös, että organisaatioiden on harkittava riskien jakamista ja hyväksymistä mahdollisuuksien käsittelyssä.

Organisaatioiden on nyt otettava huomioon tietoturvariskien seuraukset ja todennäköisyys sekä mahdollisuuksien mahdolliset edut riskejä arvioidessaan. Kansainvälinen standardi myös rohkaisee organisaatioita ottamaan riskejä, jos mahdolliset edut ovat merkittävämpiä kuin mahdolliset tappiot.

Kaiken kaikkiaan uusi painopiste ISO 27001 2022:ssa riskienkäsittelyprosesseihin antaa organisaatioille paremman ymmärryksen riskien arvioinnista ja hoidosta mahdollisten haittojen minimoimiseksi.

Kolmansien osapuolten arviointi

Organisaatioiden on varmistettava, että kolmannet osapuolet voivat tarjota riittävät riskinhallintatoimenpiteet, mukaan lukien mutta ei rajoittuen tietoturvaan, yksityisyyteen, vaatimustenmukaisuuteen ja saatavuuteen. Kolmansien osapuolten on oltava tietoisia organisaation politiikoista, menettelytavoista ja standardeista ja noudatettava niitä.

Organisaatioiden tulee suorittaa määräajoin tarkistuksia ja auditointeja varmistaakseen, että kolmannet osapuolet noudattavat suojauskäytäntöjä. Heillä tulisi myös olla prosessi kolmansien osapuolten toiminnasta johtuvien tietoturvaloukkausten raportoimiseksi ja niihin vastaamiseksi.

Organisaatioiden on varmistettava, että kaikki niiden hallinnassa olevat tiedot ja tietovarat palautetaan tai hävitetään turvallisesti, kun sopimuksia tai suhteita kolmansien osapuolten kanssa irtisanotaan.

Tapahtumalokitutkinta ja -tallennus

ISO 27001 2022 asettaa erityisiä vaatimuksia tapahtumien kirjaamiseen, tutkimiseen ja kirjaamiseen. Tämä sisältää organisaatiot, jotka tarvitsevat prosessin tietoturvapoikkeamien kirjaamiseksi sekä menettelyn tutkintatulosten tutkimiseksi ja dokumentoimiseksi. On tärkeää, että organisaatioilla on selkeä politiikka tapausten kirjaamiseen ja tutkimiseen sekä prosessi tutkinnan tulosten kirjaamiseen.

Politiikan tulee kattaa myös todisteiden käsittely, tapahtumien eskaloituminen ja tapauksesta tiedottaminen asiaankuuluville sidosryhmille. Politiikassa tulee myös varmistaa, että organisaatio voi kvantifioida ja seurata vaaratilanteiden tyyppejä, määriä ja kustannuksia sekä tunnistaa vakavat tai toistuvat tapahtumat ja niiden syyt.

Näin organisaatio voi päivittää riskiarvioinnin ja ottaa käyttöön lisävalvontatoimenpiteitä vähentääkseen tulevien vastaavien tapausten todennäköisyyttä tai seurauksia.

Toimittajasuhteita koskevat vaatimukset

ISO 27001:2022 on tuonut uusia vaatimuksia varmistaakseen, että organisaatioilla on vankka toimittaja- ja kolmannen osapuolen hallintaohjelma. Tämä sisältää kaikkien kolmansien osapuolten tunnistamisen ja analysoinnin, jotka voivat vaikuttaa asiakkaiden tietojen ja palvelujen turvallisuuteen, sekä riskinarvioinnin tekemisen kullekin toimittajalle. Toimittajan ja palveluntarjoajan välisessä sopimuksessa on myös vahvistettava heidän välinen suhde, ja vaatimustenmukaisuuden arvioimiseksi on tehtävä säännöllistä seurantaa ja tarkastuksia.

Organisaatioiden tulee myös varmistaa, että toimittajien turvavalvontaa ylläpidetään ja päivitetään säännöllisesti ja että asiakaspalvelun taso ja kokemus eivät vaikuta haitallisesti. Lisäksi henkilötietoja tulee käsitellä tietosuojamääräysten mukaisesti ja toimittajan järjestelmistä, prosesseista ja valvonnasta on suoritettava auditointi. Ottamalla nämä toimittajien hallintamenettelyt käyttöön organisaatiot voivat varmistaa, että ne noudattavat ISO 27001:2022 -standardia.

Ulkopuolelta toimitettujen prosessien ja tuotteiden valvontavaatimusten selventäminen

Organisaatioiden tulee varmistaa, että ulkoisia palveluita, tuotteita ja prosesseja hallitaan ja valvotaan asianmukaisesti. ISO 2022:n vuoden 27001 versio selventää vaatimuksia ulkopuolisille prosesseille ja tuotteille.

Organisaatioiden on tehtävä dokumentoidut sopimukset ulkopuolisten palveluntarjoajien kanssa ja varmistettava, että näitä sopimuksia seurataan ja tarkistetaan säännöllisesti. Lisäksi organisaatioilla on oltava suunnitelma reagoida ulkopuolisten palvelujen tai tuotteiden tarjoamiin epätarkkoihin tai epätäydellisiin tietoihin sekä menettely ulkopuolisten palvelujen tai tuotteiden havaittujen haavoittuvuuksien käsittelemiseksi.

Organisaatioiden tulee myös varmistaa, että niihin liittyviä riskejä hallitaan asianmukaisesti ja että ulkopuolelta toimitettujen prosessien ja tuotteiden valvontaan sisältyy asianmukaisia toimenpiteitä turvallisuuden takaamiseksi ja asiakirjojen, sopimusten ja menettelyjen muutosten hallintaan.

Toimittajan hallintamenettelyt

ISO 27001 2022 tuo useita muutoksia siihen, miten organisaatiot hallitsevat toimittajasuhteitaan. Uudistettu standardi vaatii organisaatioita kehittämään muodollisen toimittajien hallintapolitiikan ja -menettelyt, segmentoimaan toimitusketjunsa luokkiin suhteen arvon ja riskin perusteella sekä kehittämään läheisiä työsuhteita arvokkaiden toimittajien kanssa:

Organisaatioiden tulee myös omaksua riskiperusteinen lähestymistapa toimittajien valinnassa ja hallinnassa, kietoa toimittajien tietoturvapolitiikka laajempaan suhdekehykseen. ISO 27001 2022 painottaa ICT-toimittajien johtamista, jotka saattavat tarvita jotain lisättävää standardilähestymistavan sijaan.

Organisaatioiden on varmistettava, että toimittajahenkilöstö on koulutettu, tietoinen turvallisuudesta ja koulutettu organisaation toimintaperiaatteisiin. Myös tavarantoimittajien hallinnasta, mukaan lukien sopimukset, yhteydenotot, tapahtumat, suhdetoiminta ja riskienhallinta, on säilytettävä kirjaa. Kaiken tämän on tehtävä varmistaaksemme sovitun tietoturvatason ja palvelun toimittamisen toimittajasopimusten mukaisesti.

Työntekijöiden kyberturvallisuustietoisuus

Organisaatioiden on ryhdyttävä toimiin varmistaakseen, että työntekijät ovat tietoisia vastuustaan kyberturvallisuuden suhteen.

Yritysten tulisi keskittyä inhimillisten virheiden estämiseen antamalla henkilöstölle valmiudet ymmärtää kyberturvallisuuden merkitys. Yritysten tulisi myös investoida asianmukaisiin kyberturvallisuuskoulutusohjelmiin ja kehittää selkeät käytännöt ja menettelyt, joissa kerrotaan yksityiskohtaisesti, mitä työntekijöiltä odotetaan.

Lisäksi yritysten tulisi ottaa kyberturvallisuus osaksi jokapäiväistä toimintaa ja luoda kyberturvallisuuskulttuuri, jossa henkilöstö tuntee olonsa mukavaksi ja pystyy nostamaan kyberturvallisuuskysymyksiä. Näillä toimilla organisaatiot voivat varmistaa, että heidän työntekijänsä tietävät vastuunsa ja ovat paremmin valmistautuneita suojaamaan tietojaan ja verkkojaan kyberuhkilta.

Henkilöstöturvallisuuden valvontajärjestelmien luominen ISO 27001:2022:ssa

ISO 27001 2022 on tuonut käyttöön useita uusia ja hienostuneita henkilöstöturvallisuuden hallintalaitteita. Tähän sisältyy tarve laatia selkeät suuntaviivat henkilöstön seulonnalle, työehtoille, tietoturvatietoisuudelle, koulutukselle ja kurinpitoprosesseille. Se edellyttää myös, että organisaatioilla on käytäntö salausohjaimien käytöstä ja muodollinen aloitus-, poistumis- ja siirtäjäprosessi.

Nämä tarkastukset ovat välttämättömiä organisaation etujen suojelemiseksi, sillä ne auttavat varmistamaan, että koko henkilöstöllä on tarvittava turvallisuusselvitys ja he ovat tietoisia vastuistaan. Lisäksi ne auttavat varmistamaan, että luottamukselliset tiedot suojataan luvattomalta käytöltä ja että kaikki tietoturvatapahtumat raportoidaan ja niitä käsitellään asianmukaisesti. Näiden tietoturvavalvontatoimenpiteiden toteuttaminen on välttämätöntä kaikille organisaatioille, jotka hakevat sertifiointia akkreditoidulta sertifiointielimeltä.

Asianomaisten osapuolten vaatimusten ymmärtäminen

ISO 27001:2022 keskittyy erityisesti kiinnostuneiden osapuolten tarpeiden ja odotusten ymmärtämiseen. Asianomaisia osapuolia ovat organisaation tietoturvasta ja liiketoiminnan jatkuvuudesta kiinnostuneet sidosryhmät, kuten työntekijät, osakkeenomistajat, valtion virastot, asiakkaat, media, tavarantoimittajat ja yhteistyökumppanit. Näiden sidosryhmien ja niiden vaatimusten tunnistaminen on välttämätöntä tehokkaan ISMS:n tai BCMS:n kehittämiseksi.

On laadittava menettely, jossa määritellään selkeästi, kuka on vastuussa kaikkien asianosaisten ja heidän oikeudellisten, lainsäädännöllisten, sopimusperusteisten ja muiden vaatimusten ja etujen tunnistamisesta, sekä kuka on vastuussa näiden tietojen päivittämisestä ja kuinka usein se tulee tehdä. Kun vaatimukset on tunnistettu, on olennaista jakaa vastuu niiden täyttämisestä.

Miten käsitellä muutoksia ISO 27001:2013:n ja ISO 27001:2022:n välillä

Olemme sisällyttäneet päivitetyt ISO 27001 -vaatimukset ja ISO 27002 -ohjaimet ISMS:ään. verkossa, vastaamalla ohjeisiin ja luomalla työkaluja, jotka auttavat sinua. Niiden avulla voit nopeuttaa ISO 27001 -toteutustasi ja lyhentää tietoturvan hallintajärjestelmäsi jatkuvaa hallintaa.

Varaa alustan demoMistä aloitan ISO 27001 -sertifioinnin?

ISO 27001 -sertifikaatin saaminen voi olla monimutkaista ja ylivoimaista, mutta ISMS.online-ohjelmistomme muuttaa kaiken. Nyt sinulla on valmiiksi määritetyt tietoturvakehykset, työkalut ja sisältö, joiden avulla saavutat ISO 27001 -menestyksen nopeasti ja helposti.

Kuvittele myös, jos sinulla olisi auttava käsi, joka opastaisi sinua ISO 27001 -standardin jokaisen vaiheen läpi ilman kalliita konsulttipalkkioita? ISO 27001 Virtual Coach -pakettimme tekee juuri tämän.

Löydät hyödyllisiä videoita niiltä, jotka "elävät" ISO 27001 -standardin mukaisesti, yhdessä tietoturva-asiantuntijan kanssa, sekä paljon vinkkejä ja vinkkejä menestykseen.

Kaikki toimitetaan sinne, missä sitä eniten tarvitset, ISMS.online-alustalla, jonka avulla voit työskennellä missä ja milloin haluat, omaan tahtiisi saavuttaaksesi tavoitteesi.

Hanki 81 % etumatka

Olemme tehneet kovan työn puolestasi ja antavat sinulle 81 % etumatkan kirjautuessasi sisään.

Sinun tarvitsee vain täyttää tyhjät kohdat.

Kuinka saavutan ISO 27001 -standardin?

Tietoturvastandardin ydinvaatimukset on käsitelty kohdissa 4.1–10.2, ja liitteen A ohjaimia, jotka voit valita toteuttamasi riskiarvioinnin, riskinkäsittelysuunnitelman ja työsi perusteella, käsitellään kohdissa A.5.1 ja 5.31–5.36. A. 8.8 (löytyy tämän sivun alalaidasta).

Jos haluat saavuttaa ISO 27001 -standardin, sinun odotetaan täyttävän kaikki ISO 27001 -standardin ydinvaatimukset. Yksi keskeisistä ydinvaatimuksista (6.1) on tietoturvariskien tunnistaminen, arviointi, arviointi ja käsittely. Tästä riskinarviointi- ja hallintaprosessista ISMS auttaa määrittämään, mitä ISO 27001 -standardin liitteen A viitehallintatavoitteista (tietoturvan valvontaa) voidaan tarvita näiden tietoturvaan liittyvien riskien hallitsemiseksi.

Jotkut organisaatiot eivät välttämättä vie tietoturvan hallintajärjestelmäänsä sertifiointiin, vaan ne noudattavat ISO 27001 -standardia. Tämä saattaa olla ok vastata sisäisiin paineisiin, mutta se tuottaa vähemmän arvoa ulkoisille sidosryhmille, jotka etsivät yhä enemmän takeita, joita UKAS (tai vastaava akkreditoitu sertifiointielin) tarjoaa itsenäisesti sertifioitu ISO 27001.

ISO 27001 -sertifikaatti

Organisaatioille, jotka haluavat osoittaa sitoutumisensa tietoturvaan, akkreditoidun elimen sertifiointi on oikea tie. Sertifioinnin hakeminen edellyttää organisaation ISMS:n perusteellista arviointia ja sen kykyä täyttää ISO 27001:2022 -standardin vaatimukset.

Valtuutetun kolmannen osapuolen auditoijan tulee suorittaa sertifiointiprosessi, joka tarkastaa organisaation ISMS:n ja arvioi sen yhdenmukaisuuden standardin kanssa. Tarkastaja antaa myös parannussuosituksia ja varmistaa, että organisaatio pystyy täyttämään standardin uudet vaatimukset.

Kun sertifiointiprosessi on valmis, organisaatio saa virallisen todistuksen akkreditoidulta elimeltä.

UKK

Miksi valita ISMS.online ISO 27001:lle?

ISMS.onlinen valitseminen ISO 27001 -toteutukseen tarjoaa lukuisia etuja organisaatioille, jotka hakevat sertifiointia ja ylläpitävät vankkaa tietoturvan hallintajärjestelmää (ISMS). Tässä ovat tärkeimmät syyt, miksi sinun kannattaa valita ISMS.online:

- All-in-one online-ISMS-ympäristö – Tarjoamme yksinkertaisen ja turvallisen verkkoalustan, joka virtaviivaistaa ISMS-hallintaasi tehden siitä helpompaa, nopeampaa ja tehokkaampaa.

- Valmiiksi ladatut ISO 27001 -käytännöt ja -säätimet – Alustamme sisältää valmiiksi määritetyt tietoturvakehykset, työkalut ja sisällön, joten 81 % ISMS-dokumentaatiostasi on jo valmis. Tämä vähentää merkittävästi vaatimustenmukaisuuden saavuttamiseen kuluvaa aikaa ja vaivaa.

- Virtual Coach – Valinnainen Virtual Coach -pakettimme tarjoaa kontekstikohtaisia ISO 27001 -ohjeita, vihjeitä ja vinkkejä menestykseen, jolloin kalliita konsulttipalkkioita ei tarvita. Näin voit työskennellä omaan tahtiisi ja saavuttaa sertifiointitavoitteesi.

- Integroitu toimitusketjun hallinta – ISMS.online sisältää työkalut toimitusketjusi hallintaan, päästä päähän -tietoturvan varmistamiseen ja toimittajasuhteiden vahvistamiseen.

- Tuki useille standardeille – Alustamme tukee yli 50 halutuinta standardia, kuten ISO 27001, ISO 27701, GDPR, NIST ja SOC 2. Tämä tekee ISMS.onlinesta kattavan ratkaisun organisaatioille, jotka pyrkivät saavuttamaan ja ylläpitämään vaatimustenmukaisuutta. useilla standardeilla.

Mikä on tietoturvan hallintajärjestelmä?

Tietoturvan hallintajärjestelmä (ISMS) on kattava joukko käytäntöjä ja menettelytapoja, jotka varmistavat, hallitsevat, valvovat ja jatkuvasti parantavat organisaation tietoturvaa.

ISMS.online tarjoaa vankan ISMS-kehyksen kaltaisillesi tietoturva-alan ammattilaisille, joiden tarkoituksena on suojata yrityksesi arkaluonteiset tiedot.

Järjestelmällinen lähestymistapamme arkaluontoisten yritystietojen hallintaan sisältää ihmiset, prosessit ja IT-järjestelmät, riskienhallintaprosessin soveltamisen riskien minimoimiseksi ja liiketoiminnan jatkuvuuden varmistamiseksi rajoittamalla ennakoivasti tietoturvaloukkausten vaikutuksia.

Miksi ISO 27001 on tärkeä?

ISO 27001:llä on keskeinen rooli organisaatioissa, koska se auttaa niitä tunnistamaan ja hallitsemaan riskejä tehokkaasti, johdonmukaisesti ja mitattavissa olevasti. ISMS.onlinessa ymmärrämme ISO 27001 -sertifioinnin merkityksen kaikenkokoisille yrityksille.

Tässä on muutamia syitä, miksi ISO 27001 on välttämätön organisaatiollesi:

- Riskien vähentäminen: ISO 27001 minimoi organisaatiosi tietoturva- ja tietosuojariskit varmistaen arkaluonteisten tietojen turvallisuuden.

- Asiakkaiden luottamus: Sertifioituna organisaationa osoitat sitoutumistasi turvallisuuteen ja annat sinulle kilpailuedun asiakkaiden ja mahdollisten sidosryhmien silmissä. ISMS.online-sivustolla ymmärrämme, kuinka tärkeää on rakentaa asiakkaiden luottamusta palveluihisi.

- Virtaviivaiset prosessit: ISO 27001:n käyttöönotto antaa yrityksille mahdollisuuden dokumentoida pääprosessinsa, mikä vähentää epäselvyyttä ja lisää tuottavuutta. ISMS.online-alustamme yksinkertaistaa ISMS:si hallintaa ja tekee siitä tehokkaampaa henkilöstöllesi.

Mikä on ISO 27001?

ISO 27001 on johtava kansainvälinen tietoturvastandardi, jonka on julkaissut Kansainvälinen standardointijärjestö (ISO) yhteistyössä Kansainvälisen sähköteknisen komission (IEC) kanssa.

Se kuuluu ISO/IEC 27000 -sarjaan ja tarjoaa puitteet kaikenkokoisille tai toimialaisille organisaatioille suojata tietonsa tietoturvan hallintajärjestelmän (ISMS) avulla.

Uusin versio, ISO 27001:2022, sisältää päivityksiä, jotka vastaavat teknologian ja tietoturvan kehittyvää maisemaa.

Mitä eroa on ISO 27001 -vaatimustenmukaisuuden ja sertifioinnin välillä?

Ensisijainen ero ISO 27001 -vaatimustenmukaisuuden ja sertifioinnin välillä on ulkoisen validoinnin ja tunnustamisen taso:

ISO 27001 -yhteensopivuus

- Viittaa organisaatioon, joka noudattaa ISO 27001 -standardin vaatimuksia ja joka keskittyy tietoturvan hallintajärjestelmiin (ISMS).

- Yksinkertaisesti sanottuna vaatimustenmukaisuus voi tarkoittaa, että organisaatiosi noudattaa ISO 27001 -standardia (tai sen osia) ilman muodollista sertifiointiprosessia.

ISO 27001-sertifiointi

- Prosessi, jossa kolmannen osapuolen riippumaton organisaatio, jota kutsutaan sertifiointielimeksi, tarkastaa organisaatiosi ISMS:n.

- Määrittää, täyttävätkö prosessisi sekä tuotteesi ja palvelusi ISO-kriteerit.

Kuinka kauan ISO 27001 -sertifikaattisi kestää?

ISO 27001:2022 -sertifikaattisi on voimassa kolme vuotta onnistuneiden sertifiointiauditointien jälkeen.

Tietoturva-ammattilaisena sinun odotetaan tänä aikana:

- Suorita säännöllisiä ISMS:si suorituskyvyn arviointeja.

- Varmista, että ylin johto tarkistaa ISMS:si johdonmukaisesti.

Kolmivuotisjakson päätteeksi suoritetaan uudelleensertifiointiauditointi, jonka onnistuneen suorittamisen jälkeen sertifiointi uusitaan kolmeksi vuodeksi.

ISMS.online-sivustolla ymmärrämme ISO 27001 -sertifikaatin ylläpitämisen tärkeyden. Alustamme tarjoaa kattavan ratkaisun, joka auttaa sinua ja organisaatiotasi saavuttamaan ja ylläpitämään useiden standardien, mukaan lukien ISO 27001, noudattamista.