Mikä on liite A ja mikä on muuttunut?

ISO 27001:n liite A on osa standardia, jossa luetellaan joukko luokiteltuja turvavalvontatoimenpiteitä, joita organisaatiot käyttävät osoittaakseen, että ne noudattavat ISO 27001 6.1.3 -standardia (tietoturvariskien käsittely) ja siihen liittyvää soveltuvuutta koskevaa lausuntoa (katso alla).

Aiemmin se sisälsi 114 hallintaa jaettuna 14 luokkaan, jotka kattoivat laajan valikoiman aiheita, kuten kulunvalvontaa, salausta, fyysistä turvallisuutta ja tapausten hallintaa.

Standardin ISO 27002:2022 (Tietoturvan, kyberturvallisuuden ja yksityisyyden suojan hallintalaitteet) julkaisun jälkeen 15. helmikuuta 2022 ISO 27001:2022 on mukauttanut liitteen A hallintalaitteet.

Standardin uusi versio perustuu 93 liitteen A ohjausobjektin tiivistettyyn joukkoon, mukaan lukien 11 uutta säädintä.

Yhteensä 24 ohjausobjektia yhdistettiin kahdesta, kolmesta tai useammasta vuoden 2013 version suojausohjauksesta ja 58 ISO 27002:2013 -ohjausobjektia tarkistettiin vastaamaan nykyistä kyberturvallisuus- ja tietoturvaympäristöä.

Mikä on soveltuvuuslausunto?

Ennen kuin jatkat, kannattaa ottaa käyttöön soveltuvuuslausunto (SoA), koska siinä hahmotellaan organisaation lähestymistapaa tiettyjen liitteen A valvontatoimien toteuttamiseen.

SoA (SoA) standardissa ISO 27001 2022 on asiakirja, jossa luetellaan liitteen A hallintalaitteet, jotka organisaatio ottaa käyttöön täyttääkseen standardin vaatimukset. Se on pakollinen vaihe kaikille, jotka suunnittelevat ISO 27001 -sertifikaatin hankkimista.

SoA:n tulee sisältää neljä pääelementtiä:

- Luettelo kaikista valvontatoimista, jotka ovat tarpeen tietoturvariskien käsittelyvaihtoehtojen täyttämiseksi, mukaan lukien liitteeseen A sisältyvät.

- Lausunto, joka kertoo, miksi kaikki yllä olevat hallintalaitteet on sisällytetty.

- Toteutuksen vahvistus.

- Organisaation perustelut minkä tahansa liitteen A valvonnan jättämiselle pois.

Hanki opas

ISO 27001 menestys

Kaikki mitä sinun tulee tietää saavuttaaksesi ISO 27001 ensimmäistä kertaa

Hanki ilmainen opasUudet ISO 27001:2022 -kontrolliluokat selitetty

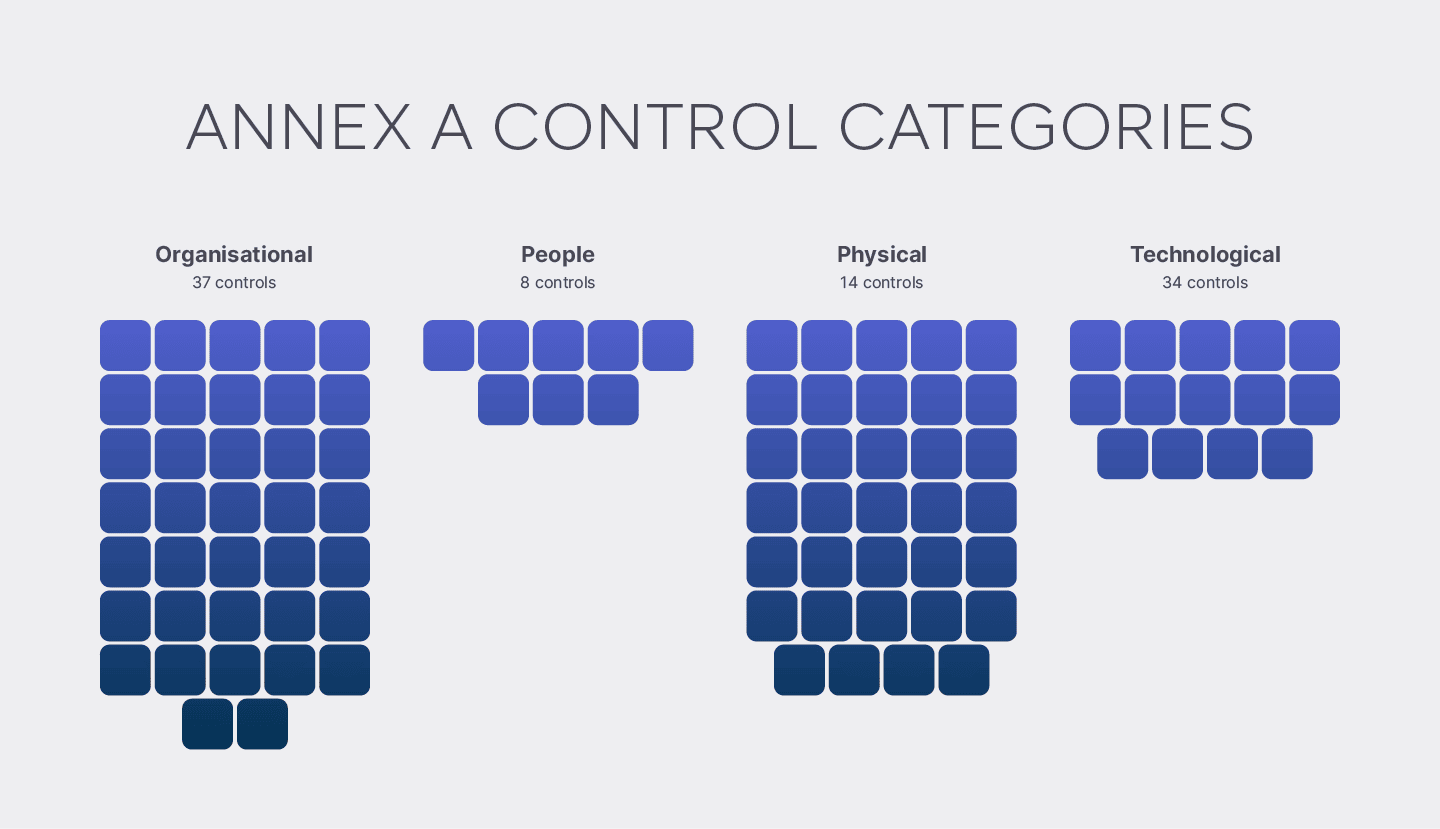

Standardin ISO 27001:2013 liitteen A hallintalaitteet jaettiin aiemmin 14 luokkaan. ISO 27001 2022 omaksuu samanlaisen kategorisen lähestymistavan tietoturvaan, joka jakaa prosessit neljään huippuluokkaan.

Liite a -ohjaimet on nyt ryhmitelty neljään luokkaan

ISO 27001:2022 -standardin liitteen hallintalaitteet on organisoitu uudelleen ja konsolidoitu vastaamaan nykyisiä turvallisuushaasteita. ISMS:n hallintaprosessit säilyvät ennallaan, mutta liitteen A valvontasarja on päivitetty vastaamaan nykyaikaisempia riskejä ja niihin liittyviä kontrolleja.

- organisatorinen

- Ihmiset

- fyysinen

- Teknologinen

Jokaiselle ohjausobjektille on lisäksi määritetty attribuutioluokitus. Jokaisessa ohjausobjektissa on nyt taulukko, jossa on joukko ehdotettuja attribuutteja, ja standardin ISO 27002:2022 liitteessä A on joukko suositeltuja assosiaatioita.

Niiden avulla voit nopeasti mukauttaa ohjausvalikoimasi yleisten alan kielten ja kansainvälisten standardien mukaan. Attribuuttien käyttö tukee työtä, jota monet yritykset jo tekevät riskinarviointinsa ja soveltuvuusselvityksensä (SoA) puitteissa.

Esimerkiksi NIST- ja CIS-ohjaimien kaltaiset kyberturvallisuuskonseptit voidaan erottaa ja muihin standardeihin liittyvät toimintaominaisuudet voidaan tunnistaa.

Organisaation valvonta

- Ohjainten määrä: 37

- Valvontanumerot: ISO 27001 liite A 5.1–5.37

Organisaation valvonta käsittää määräyksiä ja toimenpiteitä, jotka sanelevat organisaation kokonaisvaltaisen asenteen tietosuojaa kohtaan monissa asioissa. Nämä kontrollit sisältävät käytännöt, säännöt, prosessit, menettelyt, organisaatiorakenteet ja paljon muuta.

Ihmisten ohjaukset

- Ohjainten määrä: 8

- Valvontanumerot: ISO 27001 liite A 6.1–6.8

Ihmisten hallinnan avulla yritykset voivat säännellä tietoturvaohjelmansa inhimillistä osaa määrittelemällä tavan, jolla henkilöstö on vuorovaikutuksessa tietojen ja toistensa kanssa. Nämä kontrollit kattavat varman henkilöstöhallinnon, henkilöstön turvallisuuden sekä tietoisuuden ja koulutuksen.

Fyysiset säätimet

- Ohjainten määrä: 14

- Valvontanumerot: ISO 27001 liite A 7.1–7.13

Fyysiset suojatoimet ovat toimenpiteitä, joilla varmistetaan aineellisten hyödykkeiden turvallisuus. Näitä voivat olla sisääntulojärjestelmät, vieraskäyttöprotokollat, omaisuuden hävitysprosessit, tallennusvälineprotokollat ja selkeät työpöytäkäytännöt. Tällaiset suojatoimet ovat välttämättömiä luottamuksellisten tietojen säilyttämisen kannalta.

Tekniset säädöt

- Ohjainten määrä: 34

- Valvontanumerot: ISO 27001 liite A 8.1–8.34

Tekniset rajoitukset sanelevat kyberneettiset/digitaaliset määräykset ja menettelyt, jotka yritysten tulee ottaa käyttöön suojatun ja vaatimustenmukaisen IT-infrastruktuurin toteuttamiseksi todennustekniikoista asetuksiin, BUDR-strategioihin ja tiedon kirjaamiseen.

Vaiheittainen opastus

ISMS.online-alusta yhdistettynä sisäänrakennettuun ohjeisiimme ja esikonfiguroituun ISMS:ään mahdollistaa sen, että organisaatiot voivat osoittaa jokaisen liitteen A valvonnan noudattamisen vaivattomasti.

Varaa alustan esittely tänään nähdäksesi, kuinka voimme auttaa yritystäsi

Varaa alustan demoTaulukko kaikista liitteen A valvontalaitteista

ISO 27001:2022 Organisaation valvonta

| Liite A Ohjaustyyppi | ISO/IEC 27001:2022 liitteen A tunniste | ISO/IEC 27001:2013 liitteen A tunniste | Liite A Nimi |

|---|---|---|---|

| Organisaation valvonta | Liite A 5.1 | Liite A 5.1.1 Liite A 5.1.2 | Tietoturvakäytännöt |

| Organisaation valvonta | Liite A 5.2 | Liite A 6.1.1 | Tietoturvan roolit ja vastuut |

| Organisaation valvonta | Liite A 5.3 | Liite A 6.1.2 | Tehtävien erottelu |

| Organisaation valvonta | Liite A 5.4 | Liite A 7.2.1 | Johtamisvastuut |

| Organisaation valvonta | Liite A 5.5 | Liite A 6.1.3 | Ota yhteyttä viranomaisiin |

| Organisaation valvonta | Liite A 5.6 | Liite A 6.1.4 | Ota yhteyttä erityisiin eturyhmiin |

| Organisaation valvonta | Liite A 5.7 | UUSI | Threat Intelligence |

| Organisaation valvonta | Liite A 5.8 | Liite A 6.1.5 Liite A 14.1.1 | Tietoturva projektinhallinnassa |

| Organisaation valvonta | Liite A 5.9 | Liite A 8.1.1 Liite A 8.1.2 | Tietojen ja muiden niihin liittyvien omaisuuserien luettelo |

| Organisaation valvonta | Liite A 5.10 | Liite A 8.1.3 Liite A 8.2.3 | Tietojen ja muiden niihin liittyvien omaisuuserien hyväksyttävä käyttö |

| Organisaation valvonta | Liite A 5.11 | Liite A 8.1.4 | Omaisuuden palautus |

| Organisaation valvonta | Liite A 5.12 | Liite A 8.2.1 | Tietojen luokitus |

| Organisaation valvonta | Liite A 5.13 | Liite A 8.2.2 | Tietojen merkitseminen |

| Organisaation valvonta | Liite A 5.14 | Liite A 13.2.1 Liite A 13.2.2 Liite A 13.2.3 | Tietojen siirto |

| Organisaation valvonta | Liite A 5.15 | Liite A 9.1.1 Liite A 9.1.2 | Kulunvalvonta |

| Organisaation valvonta | Liite A 5.16 | Liite A 9.2.1 | Identity Management |

| Organisaation valvonta | Liite A 5.17 | Liite A 9.2.4 Liite A 9.3.1 Liite A 9.4.3 | Todennustiedot |

| Organisaation valvonta | Liite A 5.18 | Liite A 9.2.2 Liite A 9.2.5 Liite A 9.2.6 | Käyttöoikeudet |

| Organisaation valvonta | Liite A 5.19 | Liite A 15.1.1 | Tietoturva toimittajasuhteissa |

| Organisaation valvonta | Liite A 5.20 | Liite A 15.1.2 | Tietoturvasta huolehtiminen toimittajasopimusten puitteissa |

| Organisaation valvonta | Liite A 5.21 | Liite A 15.1.3 | Tietoturvan hallinta ICT:n toimitusketjussa |

| Organisaation valvonta | Liite A 5.22 | Liite A 15.2.1 Liite A 15.2.2 | Toimittajapalveluiden seuranta, tarkistus ja muutosten hallinta |

| Organisaation valvonta | Liite A 5.23 | UUSI | Tietoturva pilvipalveluiden käyttöön |

| Organisaation valvonta | Liite A 5.24 | Liite A 16.1.1 | Tietoturvahäiriöiden hallinnan suunnittelu ja valmistelu |

| Organisaation valvonta | Liite A 5.25 | Liite A 16.1.4 | Tietoturvatapahtumien arviointi ja päätös |

| Organisaation valvonta | Liite A 5.26 | Liite A 16.1.5 | Vastaus tietoturvaloukkauksiin |

| Organisaation valvonta | Liite A 5.27 | Liite A 16.1.6 | Tietoturvahäiriöistä oppimista |

| Organisaation valvonta | Liite A 5.28 | Liite A 16.1.7 | Todisteiden kerääminen |

| Organisaation valvonta | Liite A 5.29 | Liite A 17.1.1 Liite A 17.1.2 Liite A 17.1.3 | Tietoturva häiriön aikana |

| Organisaation valvonta | Liite A 5.30 | UUSI | ICT-valmius liiketoiminnan jatkuvuutta varten |

| Organisaation valvonta | Liite A 5.31 | Liite A 18.1.1 Liite A 18.1.5 | Oikeudelliset, lakisääteiset, sääntely- ja sopimusvaatimukset |

| Organisaation valvonta | Liite A 5.32 | Liite A 18.1.2 | Immateriaalioikeudet |

| Organisaation valvonta | Liite A 5.33 | Liite A 18.1.3 | Tietueiden suojaus |

| Organisaation valvonta | Liite A 5.34 | Liite A 18.1.4 | Yksityisyys ja henkilötietojen suoja |

| Organisaation valvonta | Liite A 5.35 | Liite A 18.2.1 | Tietoturvan riippumaton katsaus |

| Organisaation valvonta | Liite A 5.36 | Liite A 18.2.2 Liite A 18.2.3 | Tietoturvakäytäntöjen, -sääntöjen ja -standardien noudattaminen |

| Organisaation valvonta | Liite A 5.37 | Liite A 12.1.1 | Dokumentoidut toimintaohjeet |

ISO 27001:2022 People Controls

| Liite A Ohjaustyyppi | ISO/IEC 27001:2022 liitteen A tunniste | ISO/IEC 27001:2013 liitteen A tunniste | Liite A Nimi |

|---|---|---|---|

| Ihmisten ohjaukset | Liite A 6.1 | Liite A 7.1.1 | Seulonta |

| Ihmisten ohjaukset | Liite A 6.2 | Liite A 7.1.2 | Palvelussuhteen ehdot |

| Ihmisten ohjaukset | Liite A 6.3 | Liite A 7.2.2 | Tietoturvatietoisuus, koulutus ja koulutus |

| Ihmisten ohjaukset | Liite A 6.4 | Liite A 7.2.3 | Kurinpitoprosessi |

| Ihmisten ohjaukset | Liite A 6.5 | Liite A 7.3.1 | Vastuut työsuhteen päättymisen tai muutoksen jälkeen |

| Ihmisten ohjaukset | Liite A 6.6 | Liite A 13.2.4 | Luottamuksellisuus- tai salassapitosopimukset |

| Ihmisten ohjaukset | Liite A 6.7 | Liite A 6.2.2 | Etätyö |

| Ihmisten ohjaukset | Liite A 6.8 | Liite A 16.1.2 Liite A 16.1.3 | Tietoturvatapahtumien raportointi |

ISO 27001:2022 Fyysiset kontrollit

| Liite A Ohjaustyyppi | ISO/IEC 27001:2022 liitteen A tunniste | ISO/IEC 27001:2013 liitteen A tunniste | Liite A Nimi |

|---|---|---|---|

| Fyysiset säätimet | Liite A 7.1 | Liite A 11.1.1 | Fyysisen turvallisuuden rajat |

| Fyysiset säätimet | Liite A 7.2 | Liite A 11.1.2 Liite A 11.1.6 | Fyysinen sisäänpääsy |

| Fyysiset säätimet | Liite A 7.3 | Liite A 11.1.3 | Toimistojen, huoneiden ja tilojen turvaaminen |

| Fyysiset säätimet | Liite A 7.4 | UUSI | Fyysisen turvallisuuden valvonta |

| Fyysiset säätimet | Liite A 7.5 | Liite A 11.1.4 | Fyysisiltä ja ympäristöuhkilta suojautuminen |

| Fyysiset säätimet | Liite A 7.6 | Liite A 11.1.5 | Työskentely turvallisilla alueilla |

| Fyysiset säätimet | Liite A 7.7 | Liite A 11.2.9 | Selkeä työpöytä ja selkeä näyttö |

| Fyysiset säätimet | Liite A 7.8 | Liite A 11.2.1 | Laitteiden sijoitus ja suojaus |

| Fyysiset säätimet | Liite A 7.9 | Liite A 11.2.6 | Omaisuuden turvallisuus muualla kuin toimitiloissa |

| Fyysiset säätimet | Liite A 7.10 | Liite A 8.3.1 Liite A 8.3.2 Liite A 8.3.3 Liite A 11.2.5 | Tallennusväline |

| Fyysiset säätimet | Liite A 7.11 | Liite A 11.2.2 | Apuohjelmat |

| Fyysiset säätimet | Liite A 7.12 | Liite A 11.2.3 | Kaapeloinnin turvallisuus |

| Fyysiset säätimet | Liite A 7.13 | Liite A 11.2.4 | Laitteiden huolto |

| Fyysiset säätimet | Liite A 7.14 | Liite A 11.2.7 | Laitteiden turvallinen hävittäminen tai uudelleenkäyttö |

ISO 27001:2022 Tekniset hallintalaitteet

| Liite A Ohjaustyyppi | ISO/IEC 27001:2022 liitteen A tunniste | ISO/IEC 27001:2013 liitteen A tunniste | Liite A Nimi |

|---|---|---|---|

| Tekniset säädöt | Liite A 8.1 | Liite A 6.2.1 Liite A 11.2.8 | Käyttäjän päätelaitteet |

| Tekniset säädöt | Liite A 8.2 | Liite A 9.2.3 | Etuoikeutetut käyttöoikeudet |

| Tekniset säädöt | Liite A 8.3 | Liite A 9.4.1 | Tietoihin pääsyn rajoitus |

| Tekniset säädöt | Liite A 8.4 | Liite A 9.4.5 | Pääsy lähdekoodiin |

| Tekniset säädöt | Liite A 8.5 | Liite A 9.4.2 | Suojattu todennus |

| Tekniset säädöt | Liite A 8.6 | Liite A 12.1.3 | Kapasiteetin hallinta |

| Tekniset säädöt | Liite A 8.7 | Liite A 12.2.1 | Suojaus haittaohjelmia vastaan |

| Tekniset säädöt | Liite A 8.8 | Liite A 12.6.1 Liite A 18.2.3 | Teknisten haavoittuvuuksien hallinta |

| Tekniset säädöt | Liite A 8.9 | UUSI | Configuration Management |

| Tekniset säädöt | Liite A 8.10 | UUSI | Tietojen poistaminen |

| Tekniset säädöt | Liite A 8.11 | UUSI | Tietojen peittäminen |

| Tekniset säädöt | Liite A 8.12 | UUSI | Tietovuotojen esto |

| Tekniset säädöt | Liite A 8.13 | Liite A 12.3.1 | Tietojen varmuuskopiointi |

| Tekniset säädöt | Liite A 8.14 | Liite A 17.2.1 | Tietojenkäsittelylaitteiden redundanssi |

| Tekniset säädöt | Liite A 8.15 | Liite A 12.4.1 Liite A 12.4.2 Liite A 12.4.3 | Hakkuu |

| Tekniset säädöt | Liite A 8.16 | UUSI | Seurantatoiminnot |

| Tekniset säädöt | Liite A 8.17 | Liite A 12.4.4 | Kellon synkronointi |

| Tekniset säädöt | Liite A 8.18 | Liite A 9.4.4 | Etuoikeutettujen apuohjelmien käyttö |

| Tekniset säädöt | Liite A 8.19 | Liite A 12.5.1 Liite A 12.6.2 | Ohjelmistojen asennus käyttöjärjestelmiin |

| Tekniset säädöt | Liite A 8.20 | Liite A 13.1.1 | Verkkoturvallisuus |

| Tekniset säädöt | Liite A 8.21 | Liite A 13.1.2 | Verkkopalveluiden turvallisuus |

| Tekniset säädöt | Liite A 8.22 | Liite A 13.1.3 | Verkkojen erottelu |

| Tekniset säädöt | Liite A 8.23 | UUSI | Web-suodatus |

| Tekniset säädöt | Liite A 8.24 | Liite A 10.1.1 Liite A 10.1.2 | Kryptografian käyttö |

| Tekniset säädöt | Liite A 8.25 | Liite A 14.2.1 | Turvallisen kehityksen elinkaari |

| Tekniset säädöt | Liite A 8.26 | Liite A 14.1.2 Liite A 14.1.3 | Sovelluksen suojausvaatimukset |

| Tekniset säädöt | Liite A 8.27 | Liite A 14.2.5 | Turvallisen järjestelmän arkkitehtuuri ja suunnitteluperiaatteet |

| Tekniset säädöt | Liite A 8.28 | UUSI | Turvallinen koodaus |

| Tekniset säädöt | Liite A 8.29 | Liite A 14.2.8 Liite A 14.2.9 | Tietoturvatestaus kehitys- ja hyväksymisvaiheessa |

| Tekniset säädöt | Liite A 8.30 | Liite A 14.2.7 | Ulkoistettu kehitys |

| Tekniset säädöt | Liite A 8.31 | Liite A 12.1.4 Liite A 14.2.6 | Kehitys-, testaus- ja tuotantoympäristöjen erottaminen toisistaan |

| Tekniset säädöt | Liite A 8.32 | Liite A 12.1.2 Liite A 14.2.2 Liite A 14.2.3 Liite A 14.2.4 | Muutoksen hallinta |

| Tekniset säädöt | Liite A 8.33 | Liite A 14.3.1 | Testitiedot |

| Tekniset säädöt | Liite A 8.34 | Liite A 12.7.1 | Tietojärjestelmien suojaus tarkastustestauksen aikana |

Miksi liite A on tärkeä organisaatiolleni?

ISO 27001 -standardi on muotoiltu siten, että kaikenmuotoiset ja -kokoiset organisaatiot voivat täyttää standardin vaatimukset noudattaen samalla peruslähtökohtaa kokonaisvaltaisten tietoturvakäytäntöjen toteuttamisesta ja ylläpitämisestä.

Organisaatioilla on erilaisia vaihtoehtoja saavuttaa ja säilyttää ISO 27001 -standardin noudattaminen liiketoiminnan luonteen ja tietojenkäsittelytoiminnan laajuuden mukaan.

Liite A tarjoaa organisaatioille selkeät ohjeet, joiden perusteella ne voivat laatia hyvin jäsennellyn tietoturvasuunnitelman, joka sopii niiden yksinomaisiin kaupallisiin ja toiminnallisiin tarpeisiin.

Liite A toimii aikaa ja resursseja säästävänä työkaluna ensimmäiselle sertifiointi- ja myöhemmälle noudattamisprosesseille ja tarjoaa perustan auditoinneille, prosessitarkastuksille ja strategiselle suunnittelulle. Sitä voidaan käyttää sisäisenä hallinto-asiakirjana (eli riskienhallintasuunnitelmana), jossa esitetään muodollinen lähestymistapa tietoturvaan.

Hanki 81 % etumatka

Olemme tehneet kovan työn puolestasi ja antavat sinulle 81 % etumatkan kirjautuessasi sisään.

Sinun tarvitsee vain täyttää tyhjät kohdat.

Riskien käsittelyn ymmärtäminen ISO 27001 -standardissa 6.1.3

ISO 27001 -vaatimus 6.1.3 koskee tietoturvariskien arviointiprosessin luomista ja ylläpitoa, joka sisältää riskien hyväksymis- ja arviointikriteerit.

ISO 27001 6.1.3 toimii kanavana organisaatioille, jotka voivat taata, että niiden tietoturvariskit, mukaan lukien riskienhallintavaihtoehdot, ovat ISO:n suosittelemien standardien mukaisia sertifiointiin pyrkiessään.

Riskihoito käsitteenä

Sertifioidut ja vaatimusten mukaiset organisaatiot käsittelevät riskejä monin eri tavoin. Riskienhallinta ei rajoitu riskin vähentämiseksi tarvittaviin parantaviin toimenpiteisiin. Tunnistaessaan riskin organisaatioiden odotetaan:

- Hyväksy riski.

- Käsittele riskiä.

- Vähennä riskiä.

- Siirrä riski.

- Vältä riskiä.

ISO 27001 6.1.3 pyytää organisaatioita laatimaan riskienhallintasuunnitelman, johon sisältyy riskinomistajien allekirjoitus ja laaja hyväksyntä sille, mitä ISO pitää "jäännösriskeinä".

Tämä prosessi alkaa tietojen luottamuksellisuuden, eheyden ja saatavuuden menettämiseen liittyvien riskien tunnistamisella. Organisaation tulee sitten valita sopivat tietoturvariskien hoitovaihtoehdot riskinarvioinnin tulosten perusteella.

Muut tekijät

Hallitsevana vaatimuksena ISO 27001 6.1.3 ei ole riskienhallinnan lopullinen auktoriteetti. Suuret organisaatiot integroivat usein muiden akkreditointiyksiköiden suojausprotokollia (NIST, SOC2:n Trust Service Criteria).

Organisaatioiden on kuitenkin asetettava etusijalle liitteen A valvonta koko sertifiointi- ja vaatimustenmukaisuusprosessin ajan – ISO-auditoreita ohjeistetaan tunnistamaan ISO-säännösten aitous ja asianmukaisuus tavalliseen tapaan, joten tämän pitäisi olla organisaation ensimmäinen valinta luodessaan ISO 27001-standardia. yhteensopiva tietoturvan hallintajärjestelmä.

Tietyt kolmannen osapuolen julkisen ja yksityisen sektorin tietostandardit – kuten National Health Servicen Data Security and Protection Toolkit (DSPT) – edellyttävät tietoturvastandardien yhdenmukaistamista organisaatioiden ja julkisten tahojen välillä, joihin ne liittyvät.

ISO 27001 6.1.3 antaa organisaatioille mahdollisuuden koordinoida riskienkäsittelytoimintaansa useiden ulkoisten kriteerien kanssa, mikä mahdollistaa niiden tietoturvatoimien kattavan noudattamisen, joita ne todennäköisesti kohtaavat.

Mitä liitteen A valvontalaitteita minun tulee sisällyttää?

On tärkeää arvioida yrityksesi yksinomaiset tietoturvariskit ennen kuin päätät käyttöön otettavat kontrollit ja valitset kontrollit, jotka auttavat hillitsemään tunnistettavia riskejä.

Riskien käsittelyn lisäksi valvontaa voidaan valita myös yrityksen tai liiketoiminnan aikomuksesta tai päämäärästä, lainmukaisesta vaatimuksesta tai sopimus- ja/tai säädösvelvoitteiden täyttämisestä johtuen.

Lisäksi organisaatiot ovat velvollisia havainnollistamaan, miksi ne eivät ole integroineet tiettyjä valvontatoimia SOA:hansa – esim. ei ole tarvetta sisällyttää valvontaa etä- tai hybridityöskentelyyn, jos tämä ei ole oppilaitoksesi käytäntö, mutta tilintarkastajan on silti oltava esitettävä näiden tietojen kanssa arvioidessasi sertifiointi-/vaatimustenmukaisuustehtäviäsi.

Miten ISMS.online voi auttaa?

ISMS.online-alusta yhdistettynä sisäänrakennettuun ohjeisiimme ja esikonfiguroituun ISMS:ään mahdollistaa sen, että organisaatiot voivat osoittaa jokaisen liitteen A valvonnan noudattamisen vaivattomasti. Autamme sinua, olitpa uusi ISO 27001 -standardin käyttäjä tai sinun on siirrettävä nykyinen ISMS-järjestelmäsi vastaamaan standardin 2022-versiota.

Vaiheittainen tarkistuslistamme opastaa sinut koko prosessin läpi ja tarjoaa selkeän valvonnan edistymisestä ja jäljellä olevista vaatimuksista. Ohjelmistomme helpottaa organisaatiosi tietoturvakontrollien kartoittamista ISMS:n jokaiseen osa-alueeseen nähden.

Varaa alustademo tänään ja koe ratkaisumme edut itse.

Varaa demo