Tietoturvariskien hallinta selitettynä – ISO 27001

Sisällysluettelo:

Riskienhallinta on nykyään usein käytetty lause liike-elämässä. Mutta ilman johdonmukaista tulkintaa siitä, mitä se tarkoittaa ja miten se tehdään tehokkaasti, se luo riskin sinänsä!

Tietoturva riskienhallinta ja tietoverkkojen Riskienhallinta on myös sen johdannaisia. Molempien riskialueiden merkitys organisaatioille kasvaa, joten tämän artikkelin tarkoituksena on auttaa selvittämään ne käytännölliselle ja käytännölliselle tasolle. Kerromme erityisesti, miten riskienhallintaa tehdään ISO 27001 standardin ja yleisen tietosuoja-asetuksen (EU GDPR) riskipainotteisen osan noudattamisen saavuttaminen.

Mitä on tietoturvariskien hallinta?

Ei ole yllättävää, että se tarkoittaa eri asioita eri ihmisille. Ennen kuin jaan ajatuksiani, kannattaa nopeasti palata riskienhallinnan perusteisiin ja rakentaa siitä eteenpäin.

ISO 31000: 2018 on äskettäin päivitetty versio kansainvälisen standardointijärjestön (ISO) riskienhallintastandardista, joka määrittelee riskin "epävarmuuden vaikutukseksi tavoitteisiin".

Riskienhallinnassa on siis kyse päätöksenteosta ja toimenpiteistä epävarmoihin tuloksiin puuttumiseksi sekä sen hallitsemiseksi, miten riskit voivat vaikuttaa liiketoimintatavoitteiden saavuttamiseen.

Miksi riskienhallinta on tärkeää tietoturvassa?

Tietoturvariskien hallinta (ISRM) on prosessi, jossa tunnistetaan, arvioidaan ja käsitellään organisaation arvokkaaseen tietoon liittyviä riskejä. Se korjaa näihin omaisuuseriin liittyviä epävarmuustekijöitä varmistaakseen, että halutut liiketoimintatulokset saavutetaan.

On olemassa erilaisia tapoja hallita riskejä, ja käsittelemme joitakin niistä myöhemmin artikkelissa. Yksi koko ei sovi kaikille ja kaikki riskit eivät ole huonoja… riskit luovat myös mahdollisuuksia, mutta useimmiten se on uhkapainotteista.

Miksi "yhteinen" riskienhallinta on tärkeää

Jos pyytäisin sinua lyömään vetoa (sijoittamaan) johonkin tapahtumaan, esim. Liverpool voittaa Manchester Unitedin jalkapallossa, harkitsisit todennäköisesti monia asioita. Mennyt historia, nykyinen muoto, loukkaantumiset, pelipaikka ja niin edelleen. Sinulla on myös oma ennakkoluulosi (esim. olla Liverpool-fani ja ikuinen optimisti) ja halu ottaa riskejä (esim. kuinka paljon voit panostaa palkastasi). Minun näkemykseni tarvittavasta investoinnista ja odotetuista tuloksista voi olla hyvin erilainen kuin sinun, vaikka voisimme molemmat tarkastella samoja tietoja.

Haaste ei ole kovin erilainen organisaatioissa, mutta yleensä sitä monimutkaistaa monet muut ihmiset ovat mukana työaloitteissa, jokaisella on oma historiansa, ennakkoluulonsa, riskinottohalunsa jne. Itse asiassa monet ihmiset ovat omalla tavallaan kokeneita kohti riskinhallintaa ja ovat implisiittisesti levittäneet oman metodologiansa ja luultavasti myös luoneet omat työkalunsa. Käsi ylös, jos olet joskus luonut riskirekisterin osana työprojektia; teitkö sen dokumentissa tai laskentataulukossa ja laitoitko oman prosessisi arviointiin ja toimiin? Olemme olleet siellä!

Se on hyvä alku laskelmoidulle riskinhallinnalle. Mitä tulee säädösten, kuten GDPR:n ja standardien, kuten ISO 27001, täyttämiseen tietoturvallisuuden hallinnassa, on kuvattava ja esitettävä erityisiä asioita. Nämä sisältävät:

- Riskienhallintatoimenpiteiden yhdenmukaistaminen liiketoiminnan tavoitteiden kanssa

- Johdonmukainen ja toistettava menetelmä, jolla voit näyttää työsi ja varmistaa, että sitä voidaan soveltaa standardeja ja määräyksiä (josta kerromme lisää lähiaikoina)

Tämän tekeminen auttaa sinua pyörittämään parempaa liiketoimintaa. Se auttaa käsittelemään näitä epävarmuustekijöitä, sillä saat paremmin tietoa tarvittavista toimista. Hyvin tehtynä se toimii myös vakuutusmekanismina siinä tapauksessa, että jokin meni pahasti pieleen ja joudut tietomurron kohteeksi henkilötietoihin liittyen. Tietovaltuutettu (Ison-Britannian valvontaviranomaisena GDPR-sakkojen soveltamisessa) ottaisi tämän tietoturvariskin hallintaprosessin huomioon harkitessaan seuraamuksia tai täytäntöönpanotoimia.

Riskienhallinta ei siis ole vain tärkeää, vaan myös yhdistetty riskienhallinta, joka perustuu liiketoimintatavoitteisiin kaikissa investoinneissa tai toimissa, on ratkaisevan tärkeää. Ja tämä koskee kaikentyyppisiä riskejä, olipa kyseessä laatu, ympäristö, terveys tai kyber- ja tietoturva.

Yhdytetään siis viimeksi mainittuihin kyberturvallisuuden ja tietoturvan aiheisiin ja tarkastellaan sitten tarkemmin riskinhallintamenetelmiä ja lähestymistapaa ISO 27001:lle ja Euroopan Yleinen tietosuojadirektiivi (GDPR).

Eroavatko kyberturvallisuus ja tietoturva?

Kyllä. cyber on tuore lisäys johtamissanastoa. Itse asiassa vasta hieman yli 30 vuotta sitten Morris-matoa pidettiin yhtenä varhaisimmista kyberuhkista.

Huonon kyberturvallisuuden hype ja seuraukset kasvavat kuitenkin räjähdysmäisesti nyt, kun maailma on yhä digitaalisempi ja sähköisempi. Serious Organised Crime Group (OCG) etsii perinteistä rikollisuutta pidemmälle hyödyntääkseen näitä kyberhaavoittuvuuksia.

Massiivisen kanssa sakot henkilötietoloukkauksista GDPR on myös nostanut rimaa syille, joiden mukaan koko infrastruktuuria on tiukennettava.

tietoverkkojen ja tietoturva pidetään yleisesti samana asiana, mutta ne eivät ole sitä. Ilman syvällistä teoreettista tai akateemista keskustelua kyberturvallisuus on tyypillisemmin kyse sähköisesti säilytettävän tiedon suojaamisesta. Tämä tarkoittaa, että se on osa laajempaa tietoturva-asetelmaa, jossa tarkastellaan tietojen suojaamista kaikista näkökulmista.

Tietoturva tarkoittaa myös fyysinen turvallisuus (esim. ovien lukot) sekä henkilökohtaisia (esim. kun organisaation avainhenkilö lähtee – tai on sairas – kaikki tieto päässään. Mihin toimiin ryhdytään, jotta omaisuus suojellaan käytöltä, jos hän lähtee – tai antaa sen saataville, jos he ovat sairaana).

In ISO 27000, tietoturva määritellään seuraavasti: "Tietojen luottamuksellisuuden, eheyden ja saatavuuden säilyttäminen.”Tämä sisältää implisiittisesti kyberin. Kansainväliset standardit, kuten ISO 27001 ja GDPR Odotamme myös sinun harkitsevan tietoturvaa sen kokonaisvaltaisemmassa merkityksessä.

Cyber Essentials Tarkastellaan tarkemmin joitain korkean riskin valvonta-alueita, jotka auttaisivat estämään kyberpohjaisia menetyksiä. Cyber Essentials täydentää ISO 27001:tä ja GDPR:ää. Se on hyvä perusta rakentaa pienemmille yrityksille, jotka ovat riippuvaisia digitaalisista palveluista.

Kyberturvallisuuden oletetaan yleisesti liittyvän myös ulkoisten uhkien sisäänpääsemiseen, mutta kyberongelmia voi esiintyä myös sisäisesti. Kulunvalvonta, fyysisen suojan tulisi olla olemassa sekä sisäistä että ulkoista uhkien hallintaa varten.

Jotkut ihmiset näkevät myös IT-turvallisuuden synonyyminä tietoturvan kanssa, mutta mielestäni se on epätodennäköistä, ilman että selvennetään alla olevaa suurempaa kuvaa ja IT:n strategisempaa, kokonaisvaltaisempaa roolia (tai mikä tahansa muu 2- tai 3-kirjaiminen lyhenne).

Yksi vaaroista "vain" kyberturvallisuusriskien hallinnan ajattelussa on se, että se jää tietoteknisten taitojen omaaville ihmisille. Sama koskee fyysisen turvallisuuden jättämistä kiinteistönhoitoosastolle tai muiden ihmisten asioiden (kuten yllä olevassa esimerkissä lähtemisestä tai sairaudesta) jätetään yksinomaan henkilöresurssit (HR).

Älä ymmärrä minua väärin, he ovat keskeisiä sidosryhmiä. Ilman yritysvetoista yhteistä lähestymistapaa tietoturvariskien hallintaan on kuitenkin mahdollista saada väärät ratkaisut käyttöön. Se voi sitten aiheuttaa enemmän riskejä ja kustannuksia, varsinkin jos henkilöstö ja toimitusketju älä hyväksy käytäntöjä ja säätimiä tai pidä niitä liian tuskallisena noudattaakseen, sillä sinun on hypättävä useiden ja joskus ristiriitaisten kehien läpi.

Tärkeämpää on selventää (IT) tiimisi roolia ja laajuutta ja tehdä selväksi, kuinka integroitunut liiketoimintatavoitteisiin he ovat (tai eivät) ja miten he vaikuttavat päätöksentekoon.

Sama koskee myös muita osastoja oven yläpuolella olevasta kyltistä riippumatta. Sanomme usein niin kyse ei ole tietoturvasta, vaan turvallisesta liiketoiminnan harjoittamisesta; ja se tekee siitä jokaisen vastuun. Tarvitset kuitenkin selkeää johtajuutta ja vastuullisuutta, jotta sinulla on mahdollisuus saavuttaa ISO 27001 -sertifikaatti.

ISO 27001 on todella hyvä auttamaan organisaatiota käymään läpi jäsennellyn lähestymistavan, joka toimii sen tarkoituksen, ongelmien, kiinnostuneet osapuolet, laajuus, vaarassa olevat tiedot jne. Tässä prosessissa tunnistat, kenen tulisi olla mukana. Spoileri – se on enemmän kuin vain IT-tiimi ja se kattaa enemmän kuin vain kyber!

Riskienhallinnan metodologia

EU:n yleisen tietosuoja-asetuksen artikla 32 todetaan nimenomaisesti, että organisaation on arvioitava riskit käyttämällä luottamuksellisuutta, eheyttä ja saatavuutta (CIA). Tämä sopii myös hienosti yhteen ISO 27001:n kanssa, koska CIA:n lähestymistapaa odotetaan myös siellä. Näin ollen voit käyttää yhtä lähestymistapaa tietoturvariskiin kaiken tietoomaisuutesi hallinta, ei vain henkilötietoja.

-

Luottamuksellisuus: tietoja ei anneta tai luovuteta luvattomille henkilöille, yhteisöille tai prosesseille

-

Eheys: tietoresurssien tarkkuuden ja täydellisyyden turvaaminen

-

Saatavuus: on valtuutetun tahon saatavilla ja käytettävissä pyynnöstä

Tietoturvan CIA tukee kaikkea muuta, mitä teet omassasi riskinarviointi ja auttaa tiedottamaan sen jälkeen toteutetuista toimista. Kun aloitat kehittämään menetelmääsi tietoturvariski Yksi usein tarkastetuista ongelmista on konfliktit ja prioriteetit CIA-pohjaisen riskin käsittelyssä.

Mitä esimerkiksi tapahtuu, jos tietomurto (luottamuksellisuus) tapahtuu? Otatko sitten palvelusi offline-tilaan vai pidätkö niitä yllä (saatavuusongelma)? Jos aiot hankkia UKAS:n ISO 27001 -sertifikaatti ulkopuolinen tarkastaja odottaa näkevän, kuinka käsittelet dokumentaatiossasi konflikteja ja ensisijaisia riskejä. Se on yksityiskohta, jota on harkittava, mutta tehdään ensin yhteenveto kaikista ydinalueista, jotka haluat (lyhyesti mutta selkeästi) dokumentoida riskimetodologiassasi.

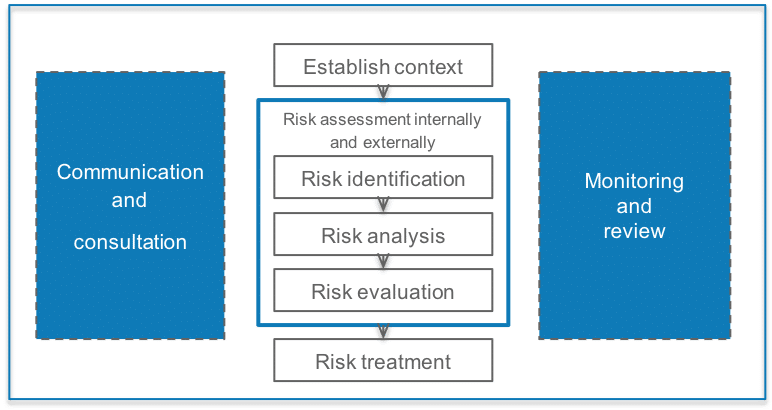

Mitkä ovat riskinhallintaprosessin 5 vaihetta?

Oletetaan, että tavoitteesi on saada ISO 27001 -sertifikaatti, noudattaen samalla GDPR:ää. Suunnittelemme tietoturvariskimetodologiamme tämän mielessä.

1. Riskien tunnistaminen

Ensimmäinen vaihe riskienhallintaprosessissa on tunnistaa riski. Riskin lähde voi olla peräisin tietovarat, joka liittyy sisäiseen/ulkoiseen asiaan (esim. liittyy prosessiin, liiketoimintasuunnitelmaan jne.) tai asianomaiseen/sidosryhmään liittyvään riskiin.

2. Riskianalyysi

Kun tiedät riskit, sinun on harkittava todennäköisyyttä ja vaikutusta (LI), jotta voit erottaa (eli) alhaisen todennäköisyyden ja alhaisen vaikutuksen suuremmista.

3. Riskien arviointi

Riskin analysoinnin jälkeen voit priorisoida sijoitukset sinne, missä niitä eniten tarvitaan, ja tehdä arviointeja LI-sijoituksen perusteella. Sinun on dokumentoitava kunkin aseman merkitys, jotta kuka tahansa menetelmää noudattava voi soveltaa sitä. Käytämme helposti seurattavissa olevissa tiedoissamme 5 x 5 ruudukkojärjestelmää tietoturvariskien hallintatyökalu ISMS.onlinessa. (Vinkki: Se sisältää myös riskipankin, jossa on myös suosittuja riskejä ja hoitoja, mikä säästää valtavia määriä aikaa).

Kriteerit sisältävät vaihteluvälin erittäin alhaisesta erittäin korkeaan todennäköisyydelle. Siinä on selitys siitä, mitä tämä tarkoittaa, esim. erittäin alhaisella tasolla ei ole esiintymishistoriaa ja se vaatisi erityistaitoja ja suuria investointeja esiintyäkseen. Vaikutuskriteerit vaihtelevat erittäin alhaisista merkityksettömillä seurauksilla ja kustannuksilla aina erittäin korkeaan, joka on lähes varma yrityksen kuolema. Saat kuvan. Se ei ole vaikeaa, vaatii vain selkeyttä ja dokumentointia; muuten minun 3×4 saattaa olla erilainen kuin sinun, ja päädymme takaisin siitä, mistä aloitimme sivun yläreunassa.

4. Riskihoito

Riskien käsittelyyn, joka tunnetaan myös nimellä "riskivastaussuunnittelu", on sisällytettävä riskinhoidon taustalla oleva näyttö.

Yksinkertaisin termein 'riskihoitoa' voi olla työtä, jota teet sisäisesti hallitaksesi ja sietääksesi riskiä, tai se voi tarkoittaa toimenpiteitä, joita teet riskin siirtämiseksi (esim. toimittajalle), tai se voi olla riskin lopettamista kokonaan.

ISO 27001 on hyvä myös tässä, koska standardi antaa sinulle myös Liite Valvontatavoitteet ottaa huomioon tässä hoidossa, joka muodostaa selkärangan Lausunto sovellettavuudesta. Liitteen A hallintalaitteet antavat sinulle myös mahdollisuuden tarkastella "alhaalta ylöspäin" ja nähdä, laukaiseeko se riskejä, joita et ehkä ole aiemmin ajatellutkaan.

5. Tarkkaile ja arvioi riskiä

Riskienhallintaprosessin seuranta- ja tarkistusvaiheen ensimmäinen osa on kuvailla seuranta- ja arviointiprosessit. Tämä voidaan jakaa seuraaviin alueisiin:

– Henkilöstön sitoutuminen ja tietoisuus

Ota asianmukainen henkilökunta mukaan prosessiin säännöllisesti ja järjestä foorumi palautteen antamista ja vastaanottamista varten.

Sinulla on oltava omistaja jokaiselle riskille, jotta voit siirtää sen etulinjalle (ensimmäiselle) laajasti tunnustetun "3 puolustuslinjan" mallin mukaisesti.

- Johdon arvostelut

Riskiarvioinnit ovat vakiona 9.3:n asialistalla, ja saatat päättää omistaa riskinomistajat tällä tasolla ja delegoida operatiivisen työn riville 1, mutta säilyttää omistajuus.

Sinun johdon arvioita on oltava vähintään vuosittaisia (kannustamme paljon säännöllisempiä), mutta ne eivät välttämättä ole tarpeeksi pitkiä, jotta ne voisivat pohtia jokaista riskiä ja kattaa myös kaiken muun asialistan. Sellaisenaan suosittelemme myös prosessia, jossa riskinomistajalle annetaan tehtäväksi tarkistaa tarkistus ruudukkoasemansa perusteella, esim. kuukausittainen tarkastelu erittäin suuren todennäköisyyden ja erittäin suuren vaikutusriskin varalta, kun taas vuosittain on hyvä tarkistaa erittäin pieni todennäköisyys ja erittäin pieni vaikutus. riski. Näytät sitten tarkastajallesi, että riskiarvioinnit ovat pragmaattisia niiden vaikutuksen ja todennäköisyyden perusteella, joista he pitävät.

- parannus

Sisäiset tarkastukset ja muiden lausekkeen 10 mekanismien käyttö parantamisen ympärillä voidaan yhdistää hienosti myös strategisempaan riskien arviointiprosessiin.

ISO 27001:2013/17:n riskienhallintavaatimukset

On olemassa kaksi päävaatimusta, joissa riskinhallinta ilmaistaan: Kohta 6 Suunnittelu ja Lause 8 Käyttö.

Lauseke 8 koskee yksinkertaisesti kohdassa 6.1 kuvailemasi toteuttamista ja käyttämistä, joten keskitytään 6.1:een tietäen, että sinun on elettävä ja hengitettävä sitä käytännössä (8), jotta sinulla on mahdollisuus johtaa liiketoimintaa hyvin ja saada sertifikaatti.

Lauseke 6.1: Toimet riskien ja mahdollisuuksien käsittelemiseksi

Muistetaan myös, että tämän prosessin on johdettava liiketoimintatavoitteisiin (eli luotava konteksti yllä), joten sinun on osoitettava, että tietoturvan hallintajärjestelmä voi:

- saavuttaa aiotut tulokset

- estää tai vähentää ei-toivottuja vaikutuksia

- saavuttaa jatkuva parantaminen

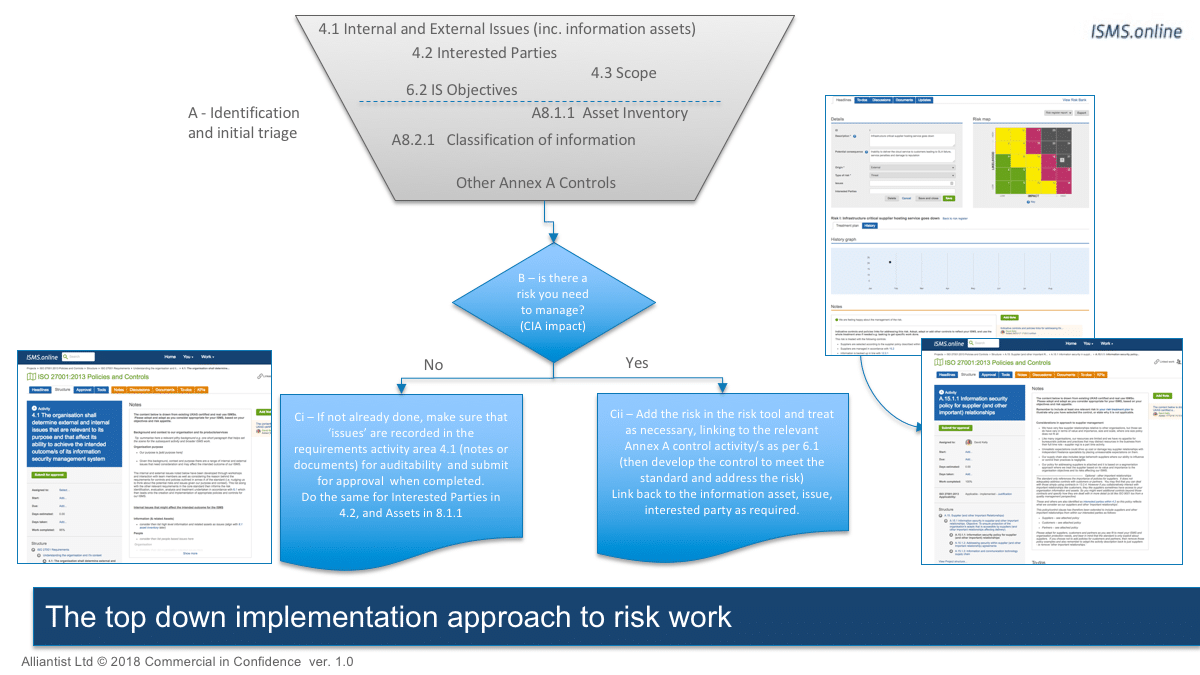

Jos käytät ylhäältä alas -lähestymistapaa, olet aiemmin ISO-vaatimuksissa pohtinut organisaatiosi kontekstia ja tarkoitusta sen kohtaamien ongelmien kanssa (4.1), kiinnostuneita osapuolia (4.2), soveltamisalaa (4.3), tietoresursseja jne. , joka on havainnollistettu alla olevassa kuvassa (tämä on ote meidän ISO 27001 Virtual Coach ohjelma sisällä ISMS.online. Tämä on loogisin lähestymistapa.)

Organisaation on suunniteltava, miten riskien uhkiin ja mahdollisuuksiin puututaan. ISO 27001 on myös erittäin kiinnostunut:

- Miten riskit integroituvat laajempaan tietoturvan hallintajärjestelmä

- Miten toimiin ryhdytään, ja arvioida matkalla tehtyjen toimien tehokkuutta

Kuten yllä olevassa esimerkissä riskien priorisoinnista ja konflikteista, on myös hieman yksityiskohtia. 6.1 sisältää myös tarpeen dokumentoida riskien hyväksymiskriteerit riskinarviointien suorittamista varten ja se, kuinka ne kaikki tuottavat johdonmukaisia, päteviä ja vertailukelpoisia tuloksia CIA:n tietoresursseista.

Ulkopuolinen tarkastaja odottaa näkevänsä metodologian, joka selittää kaikki nämä asiat hyvin, ja lisää luottamusta nähdäkseen, kuinka helposti ISMS toimii yhdessä. On hienoa, kun tietoresurssit liittyvät hienosti riskeihin ja ne puolestaan liittyvät niihin käytäntöihin ja valvontaan, joita käytetään niiden käsittelemiseen!

Jos pidät tämän alueen tutkimisesta (ja sinulla on paljon aikaa ja rahaa), voit myös ostaa standardeja ISO 27005- ja ISO 31000 -standardeille, jotta voit todella syventyä näihin aiheisiin……ja sitten…….

Mitä tahansa teetkin, varmista, että se on käytännöllistä ja toimivaa liiketoimintatavoitteidesi mukaisesti.

Älä ylikuormita sitä hoitavia resursseja (varsinkin jos heillä on toinen päivätyö), koska se ei valmistu ja joudut vaikeuksiin.

Ei ole hyvä keksiä erittäin hienostunut Monte Carlo -simulaatiomenetelmä ja monimutkaiset algoritmit riskien laskemiseen ja kokopäiväiseen rooliin, jos et tarvitse sitä. Samoin pelkkä riskien pudottaminen dokumenttiin ilman analyysi-, toiminta- ja seurantamenetelmää ei todennäköisesti tyydytä liiketoimintasi päätöksentekotarpeitasi, eikä sitä voida pestä ulkopuolisen tarkastajan kanssa sertifioinnin aikana.

Kun herätät tämän eloon, selität menetelmän yksinkertaisella tekstillä ja kuvilla. Sitten tarvitset myös työkalun, jotta voit hallita tietoturvariskiä toiminnallisesti.

Pitäisikö sinun rakentaa oma tietoturvariskinhallintatyökalu?

Jokainen laskentataulukoiden käyttöön perehtynyt voi luoda oman riskirekisterinsä ja se on suosittu valinta erityisesti organisaatioille, jotka ovat uusia ISO 27001 -standardin käyttöön tai joilla ei ole varaa (tai ei todellakaan tarvitse) joitain raskaan sarjan itsenäisiä riskityökaluja. markkinoida.

Haasteita molemmilla lähestymistavoilla

Laskentataulukot ja asiakirjat sisältävät:

- Koetaan ilmaisena ja vaikka työkalun rakentamiseen kuluu aika nopeasti, sen hallinta ajan myötä on yhä kivuliaampaa ISMS:n kypsyessä.

- Linkittäminen käytössä oleviin tietovaroihin ja ohjaimiin/käytäntöihin on kömpelöä, parhaimmillaan viittaa muihin järjestelmiin, pahimmillaan ei todista ollenkaan

- Riskin ympärillä tehdyn työn dokumentointi ja sen liikkuminen ajan mittaan ei ole helppoa nähdäksesi sijoitusten toimivuuden (etenkään yhdessä Excel-kentässä)

- Tehtävien ja arvostelujen/muistutusten asettaminen ei ole mahdollista, joten se tarkoittaa toista työtä, joka ajoitetaan jonnekin muualle

- Versionhallinta on kovaa työtä, eikä aikaisempaa historiaa ole helppo nähdä nopeasti. Se on painajainen, jos eri sidosryhmillä on myös paikallisesti useita versioita

- Menee monimutkaiseksi ja siihen liittyy paljon riskejä, eikä visualisointia ole aina helppo saada kohinan signaaliin

- Hyvä henkilölle, joka rakensi sen, mutta ei aina helppo muiden rakentaa tai käyttää

Asiantuntevia riskinhallintaratkaisuja, jotka ovat itsenäisiä:

- Voi olla kallista hankkia ja vaatii paljon mukauttamista tai konsultointia ennen käyttöä

- Voi kestää paljon koulutusta – pedon ruokkiminen ja joskus riskienhallinnan pisteen puuttuminen kiireisille ammattilaisille, jotka eivät ole kokopäiväisiä riskinhallintajohtajia

- Älä aina yhdistä laajempaan ISMS:ään, mikä tarkoittaa useiden järjestelmien uudelleenkäsittelyä tai käyttöä – pahimmassa tapauksessa itsenäinen työkalu on ristiriidassa muiden ostamiesi järjestelmien kanssa – ei välttämättä ostohetkellä, vaan sovellusten tarjoajien lisääessä tai muuttaessa ominaisuudet

Nämä ajatukset perustuvat omiin kokemuksiimme ja asiakkaisiimme, joiden kanssa työskentelimme rakentamisen alkuaikoina ISMS.online kaikki yhdessä paikassa ISMS. Käsittelemme myös ISMS:n 10 ominaisuutta osana liiketoimintasuunnitelmamme, joten jos haluat oppia lisää työkaluun sijoittamisesta, lataa se tätä.

Jos tietoturvaohjelmistojen rakentaminen ei ole ydinosaamistasi ja olet tosissasi tietoturvariskien hallinnassa rikkomatta sen saavuttamista, varaa demo ISMS.online nyt. On hienoa, jos haluat laatikosta jotain yhdestä paikasta, joka on valmis omaksuttavaksi ja auttamaan nopeaa matkaa kohti ISO 27001 sekä GDPR-riski johdon noudattaminen.